Kame’yi açtığım Ağustos 2013’ten Nisan 2014’e kadar kaç ziyaretçi geliyor, ne kadar okunuyor veya hangi yazılara ilgi var hiçbir fikrim yoktu. Network23, Mart ayının sonunda Piwik istatistiklerini aktif ettikten sonra blog ziyaretçilerinin de sayısal ve bazı tanımlayıcı bilgilerini (Kesinlikle IP ve ülke bilgileri yok. Sadece tarayıcı, ekran çözünürlüğü, en çok ziyaret edilen yazılar, anahtar kelimeler, yönlendiren websiteler vb.) görebilme fırsatım oldu. Açıkçası, bu istatistikler pek önemsediğim veya beni teşvik edici şeyler değil. Hatta hiç aktif edilmemesini de isterdim. Malesef, bu tarz hizmet aldığınız yerlerin işleyişilerine karışamadığınız için size sunulanı kullanmak durumunda kalıyorsunuz.

Durum böyle olunca ben de bundan sonra sizlere Kame’ye ait istatistikleri (15 günlük) şeffaflık amacıyla Türkiye’de ve Dünya’da yaşanan güncel konuları da dikkate alarak paylaşacağım. Şimdilik, bu istatistikleri 4 bölüme ayırdım. Bu bölümler sırasıyla:

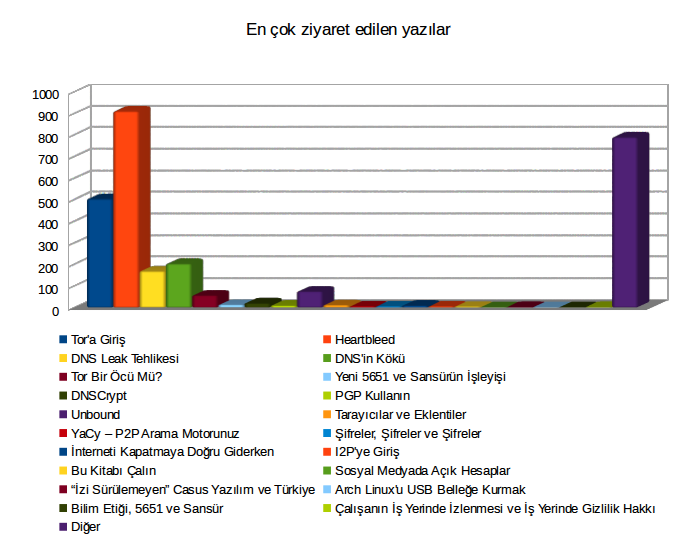

- En çok ziyaret edilen yazılar,

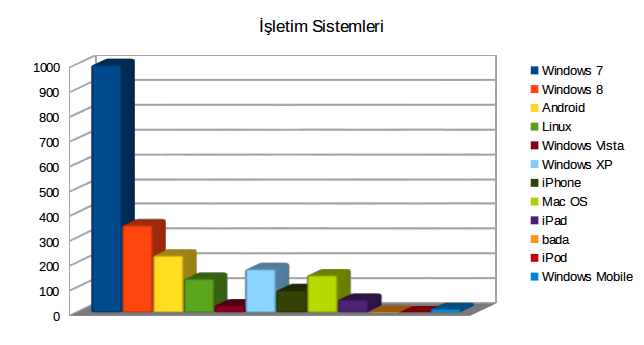

- Ziyaretçilerin işletim sistemleri,

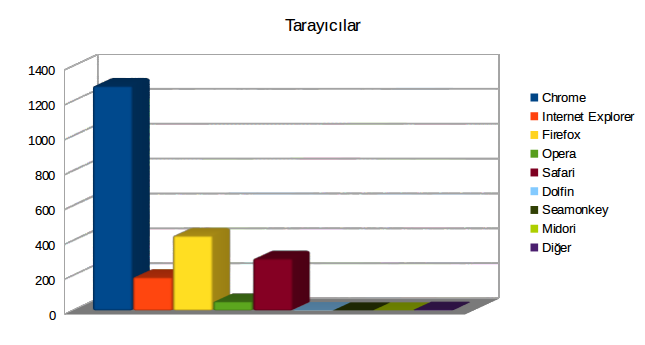

- Ziyaretçilerin kullandıkları tarayıcılar,

- Anahtar kelimeler.

Ziyaret edilen yazının okunup okunmadığını bilemeyeceğim için en okunan değil, en çok ziyaret edilen yazılar olarak belirttim. Ayrıca, iPhone, iPad ve iPod’un bir işletim sistemi olmadığını da biliyorum (gülücük). Analize başlamadan önce ilk olarak Kame’nin tanımını yapayım. Böylece, analiz daha anlamlı ve kapsamı daha belirgin hale gelecektir. Kame; Internet kullanıcılarını sansür, gözetim, erişim engelleri vb. konularda hem felsefi hem de teknik olarak bilgilendiren, anonimlik araçlarını anlatırken bu araçları kullanıma iten temel nedenleri sayan ve daha sonra kullanıma ait bilgi veren, bu çerçevede siyasi eleştiriler de getiren, inanç, dil, etnik kimlik, görüş gibi ayrımlar yapmadan herkesin hakkını savunmayı amaçlayan bir blogdur. Bu tanım kapsam olarak genişletilebilir, eksik gördüğünüzü düşündüğünüz bir şey olursa lütfen belirtin.

Nisan ayı itibariyle en çok ziyaret edilen yazı, gündemin de sıcak konusu olan Heartbleed olmuştur. Düzenli ziyaret edilen yazılar ise Tor’a Giriş, DNS Leak Tehlikesi ve DNS’in Kökü olarak durmaktadır. Ayrıca, geçmiş yazılardan PGP Kullanın, Sosyal Medyada Açık Hesaplar ve Şifreler, Şifreler ve Şifreler de az da olsa ilgi görmektedir. Diğer sütunu Piwik’te ziyaret alan fakat sıralamaya giremeyen yazıları ifade etmektedir. Aslında bu kısmın içeriğinin bilinmesi de iyi olabilirmişti. Toplama bakıldığında öne çıkan yazıları hem benim görmem hem de burada daha açık bir şekilde ifade etmeme olanak sağlayabilirdi.

Türkiye’de yaşanan gelişmeleri de dikkate alacak olursak, sansürü ve engeli aşmak için Tor’a olan ilgi Twitter yasağının kalkmasından azalmış gibi gözükmekte fakat hâlâ Internet kullanıcılarının yoğun ilgisini çekmektedir. Bunu, yazının hergün ortalama 30 tekil ziyaretçi alması da göstermektedir. Öte yandan, I2P’ye olan ilginin düşük olması da benim açımdan düşündürücüdür. Buna yorum olarak, kullanıcıların kurulum ve kullanım kolaylığını tercih ettikleri ve bu yüzden de Tor’u tercih ettiklerini getirebilirim. Beni düşündüren bir diğer nokta da kullanıcıların sansür yazılarından çok sansürü aşmaya yönelmeleridir. Bu analiz çok kısa bir dönemi kapsasa da sadece anonimlik araçlarının okunuyor olması, sansürün nedenlerini gözardı ediyor ve kısa vadeli çözümlere yöneliyor oluşumuzdan kaynaklandığına –kesin nedeni olmamakla birlikte– işaret etmektedir.

İşletim sistemlerine ait istatistikleri inceleyek olursak, Windows’un beklediğim gibi bir yoğunluğu gözükmektedir. Anladığım kadarıyla Windows kullanıcıları XP’den sonra 7’ye kaymış gibi durmaktadırlar. Benim açımdan sevindirici bir gelişme olarak Android’in 3. sırada olmasıdır. GNU/Linux kullanıcılarının tedavülden kalkan Windows XP’nin ve Mac OS’un da gerisinde kalması biraz üzdü diyebilirim. Özellikle NSA ve Microsoft işbirliğinin, NSA slaytları ve Snowden’in önemle vurguladığı noktalara rağmen, Türkiye açısından kullanıcıların ilk olarak Türkiye’yi dikkate alıp küresel gözetim ve izlemenin bu anlamda –kesin nedeni olmamakla birlikte– gözardı edilebilir olduğu şeklinde gözükmesidir. Bu sakın şu anlama da gelmesin; Türkiye’de (veya her yerde) kullanıcılar sadece GNU/Linux kullansın, başka bir şey kullanmasın. Ben sadece kendi kullandığım ve deneyim sahibi olduğum şeyleri önerdiğim için mümkünse Windows kullanılmamasını ve özellikle Windows XP kullanıcılarının karar vermek amaçlı GNU/Linux denemelerini öneriyorum. Ayrıca, sizleri Windows’a bağlayan çok belirgin bir şey yoksa (örneğin 3D yazılımlar vs.) ufak ufak sanal makinelerde GNU/Linux kurulum ve denemeleri de yapıp göç için hazırlığa başlayabilirsiniz.

Tarayıcıları inceleyecek olursak, Chrome’un bu kadar yüksek kullanım oranına sahip olduğunu pek düşünmezdim. Başka bir şekilde ifade edecek olursam, Chrome ile Firefox arasındaki farkın en azından bu kadar fazla olmamasını beklerdim. Açıkça söylebilirim ki, hem Windows hem de GNU/Linux kullanıcıları olsun, genel olarak varsayılan tarayıcılar yerine Chrome’u tercih etmektedirler. Çok kısa süreli de olsa kullandığım Opera’nın ise anladığım kadarıyla kullanıcılarını Chrome’a kaptırmış gibi durmaktadır. Zorlama bir yorum olabilir; Firefox ve Chrome kullanıcıları yeni bir tarayıcı arayışında bu ikisinden birini tercih ederken diğerlerini tercih etmemekte, fakat diğer tarayıcıları kullananlar ise yoğunluk Chrome’da olmakla birlikte Firefox’a kaymaktadırlar. Yorumlardan sonra şunu da eklemek istiyorum; Chrome’daki kullanıcı artışının erişim engellerini aşmak için kullanılan ZenMate gibi eklentilere yönelimin artırması da olabileceği dikkate alınmalıdır. Aynı durumun Firefox için geçerli olmamasının sebepleri konusunda emin olmadığımı da belirtmeliyim.

Son olarak, arama motorlarında aratılan kelimeler üzerinden Kame’ye erişenlere bakacak olursak:

- ayar yapılmadan izlenebilir pornolar

- sansürü etkilemeyen porno siteleri

- dnsyle porno sitelerine yakalanmadan girebilir miyiz

- telefondan porno hangi siteden bakılır

- porno vide aramak hangi programlar

- reklamsız sansürsüz iğrenç pornolar

- internetten porn izlerken jandarma engeli

- yasak olduğunu bilmeyerek porno izlemek suç mu

Bu liste epey gidiyordu ama ben 8 tanesini paylaştım. Çoğunluk, sizlerinden de tahmin edeceği gibi “porno” üzerine yapılan aramaları içermektedir. Hatta aklınıza bile gelmeyecek içinde porno geçen sorgular var. Benim bu konudaki görüşüm; Kame sansür, gözetim ve erişim engelleri konusunda bilgilendirici engelleri aşmak konusunda yön gösterici bir site olarak düşünülürse, kullanıcılar porno izlemek istediklerinde erişim engelleri ile karşılaştıklarından dolayı bu engelleri aşmak için çözüm arayışına girmekte, fakat genel anlamda sansürü önemsememektedirler.

Sonuca gelecek olursak, Kame’nin yapılan tanımı kapsamında; Türkiye’de Internet kullanıcıları sansür, gözetim ve engelleri aşmak için kısa vadeli arayışlar içine girerlerken sansürün yapısı, işleyişi ve olumsuz etkileriyle çok fazla ilgilenmiyor gözükmektedirler. Ek olarak, porno; Türkiye ölçeğinde sansürü aşmak için kullanılan araçların araştırılmasında büyük bir katalizör olarak durmaktadır. Diğer taraftan, yaşanan gelişmelere rağmen Windows kullanım oranlarının yüksek, açık kaynak ve özgür yazılımlara olan ilginin hâlâ çok az olması küresel gözetimin ikinci plana itildiğine bir işaret olarak sunulabilir. Son olarak, bu analiz ve istatistikler kısa bir dönemi kapsasa da bu sonuçların uzun vadede beklentinin daha fazla aksi yönünde gerçekleşebileceği de unutulmamalıdır.

Not: Bu yazıyı okuyan size sevgili ziyaretçilerden bir isteğim olacak. Eğer, GNU/Linux’a göç planları yapıyor fakat nereden başlayağacağınızı bilmiyor, hangi dağıtım, kurulum ve sonrası için basit bir anlatımla bu blogda yazılan yazılar gibi bir rehber istiyorsanız lütfen yorumu kullanarak bildirin. Bununla ilgili Şubat ayında da bu blogun takipçilerinden biriyle de iletişimim olmuştu. Yorumlarda en çok geçen dağıtımı temel alacağım. Bu yüzden özellikle isim belirtirseniz memnun olurum.

Ekleme (09.05.2014): Sizlerden gelen yorumlarda dağıtım olarak Lubuntu çoğunlukta olduğu için Lubuntu’yu temel alacağım.