Uzunca bir zaman Internetten ve yazından uzak kaldım. Bu süre boyunca kendimi daha çok geliştirebilmek için birçok farklı alanda yeni şeyler öğrenip deneyimlemeye çalıştım. Çıtayı o kadar yukarı koymuş olmalıyım ki bir türlü erişemedim. Hâlâ da erişebilmiş değilim fakat, daha fazla da uzak kalmak istedim. Barbar hukukunun hüküm sürdüğü bu günlerde daha özgür, eşit ve sansürsüz bir Internet dileğiyle tekrar merhaba.

Geçtiğimiz birkaç yıl içinde kamu, devletler ve özel şirketler tarafından çok büyük boyutlarda kişisel verililerin tutulduğunu farketmeye başladı. Özellikle mobil ödemeler, akıllı telefon kullanımının yaygınlaşması, bulut sistemlerin yaptığımız hemen her işe uzaktan yakından dahil olması ile bizler kendi ellerimizle daha çok veriyi paylaşır olduk. Böylece hem devletler hem de özel şirketler bu verinin paha biçilemeyecek kadar değerli olduğu kanısına varmaya başladı. Öte yandan, ne devletlerin ne de özel şirketlerin bu verinin güvenliğinin sağlanması için ne yasal olarak ne de teknik olarak gerekli adımları attığı da bu süreçte görül-e-medi. Yasalardaki açıklıklar, kötüye kullanım ya da veri yönetim sistemlerinin teknik olarak yeterli olmaması yüzünden bu paha biçilemeyecek kadar değerli olan veri gizlilik ihlallerinin de kurbanı oldu.

Bugün, en başından itibaren kişisel verilerin kötüye kullanımını ya da hataları en aza indirebilecek sistemler tasarlayabilecek bilgi düzeyindeyiz. Artık, bizlere bunu sağlayamayacak sistemlerden uzaklaşmanın zamanıdır. İleri düzey bilgi teknolojilerine yönelip hem bizim hem de verisini saklayacağımız bireylerin birbirine güvenmesini sağlamak gerekmektedir. Gizlilik ilkeleri çevresindeki bir teknoloji, bireyle arasında herhangi bir sürtüşme oluşturmamalıdır. Bu teknolojilerin yeterlilikleri, gizlilik mimarisi etrafında ve sisteme gereksiz yük bindirmeyecek ve günlük kullanıcıları etkilemeyecek şekilde tasarlanmalıdır.

Gizliliği koruyacak bir teknoloji inşa etmeden önce bunun, kanun, politika ve teknoloji tarafından nasıl şekillendirildiğinin bilinmesi gerekmektedir. Bu yüzden, gizlilik ne basit bir konsept ne de herkesin aynı şekilde tanımladığı bir terim olarak karşımıza çıkar. Gizlilik daha çok birbirleriyle ilişkili ya da üst üste gelen fikilerin bir bütünüdür. Ayrıca, teknoloji ile birlikte sürekli hareket eden ve kendini adapte eden bir konsept olarak görülmektedir. Solove (2008), gizlilik için “karmaşa konsepti” demektedir. Bu konsept; “düşünce özgürlüğü, beden özgürlüğü, özel yaşam gizliliği, kişisel bilgilerin kontrolü, gözetimden korunma, itibar güvencesi, aramalardan ve sorgulardan korunma” olarak karışımıza çıkar.

Bununla birlikte, uzmanlar gizliliği iki ana kategoriye ayırmışlardır. Bilgi gizliliği yani kişisel bilgilerin toplanması, kullanımı ve ifşası, karara bağlı gizlilik yani bireyin kendisi ve ailesi hakkında karar verme özgürlüğüdür. Gizlilik mimarisi ise hem bilgi gizliliği hem de karara bağlı gizliliğin bir karışımı olarak ortaya çıkar. Çünkü, bilgi gizliliği karara bağlı gizlilikten tamamen ayrılamaz ve bir konuyu birine yöneltirken diğeri de dolaylı veya doğrudan buna dahil olur. Ayrıca, gizlilik mimarisi bu doğrultuda bazı önemli prensiplere sahiptir (Bu prensipler FIPPs altında gösterilse de bence gizlilik mimarisi için de geçerlidir.). Bunlar;

- Derlem Limiti: İhtiyaçtan daha fazla bilginin toplanmaması.

- Veri Kalitesi: Hatalı verilerin toplanmaması, tutulmaması ve kullanılmaması.

- Amaç Belirlemek: Veri toplama nedeninin paylaşılıp bireylerden izin alınması.

- Kullanım Limiti: Toplanan verilerin toplanma nedeninin dışında kullanılmaması, eğer kullanılacaksa yeni izin alınması.

- Güvenlik: Verinin korunması.

- Açıklık: Veriye paylaşan bireylere karşı şeffaf olunması.

- Bireysel Katılım: Bireylerin tutulan veriyi görüp düzeltme isteyebilmesi.

- Yükümlülük: Veriden sorumlu tutulma.

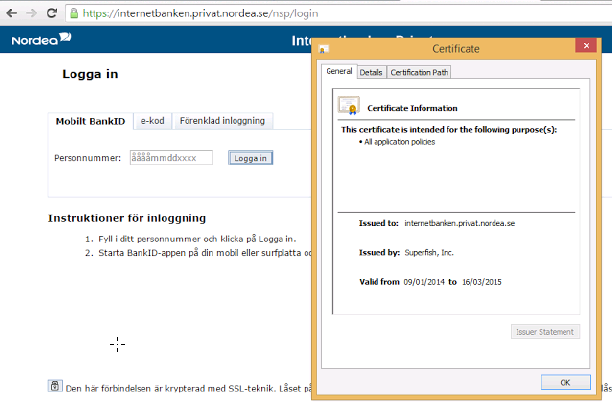

Gizlilik mimarisinin ve prensiplerinin göz ardı edildiği birkaç örneğe bakacak olursak;

- 2011 yılında Facebook kullanıcılardan izin almadan “Sponsor Hikayeler” adıyla yaptığı paylaşımlar yüzünden 20 milyon $ ceza ödedi. (Kullanım Limiti, Açıklık)

- 2011 yılında Google Safari tarayıcısının gizlilik ayarlarını atladığı için 22.5 milyon $ ceza ödedi. (Açıklık)

- 2013 yılında Path isimli sosyal ağ ailelerin izni olmadan çocuklardan kişisel bilgi topladığı için 800 bin $ ceza ödedi. (Kullanım Limiti, Açıklık)

- 2016 yılında 50 milyon vatandaşın kimlik bilgilerini çaldıran Türkiye Cumhuriyeti hükûmeti böyle bir şey yok dedi ve üzeri kapandı. (Güvenlik, Açıklık, Yükümlülük)

Yukarıdaki 4 örnekten de görüldüğü üzere özel şirketlerin kötüye kullanımları ve devletlerin gizlilik mimarisine gereken önemi vermediği ortaya çıkmaktadır.

Son olarak, Bowman (2015)’a göre gizlilik mimarisine giriş ve yeni teknolojilere uygulanması için cevaplanması gereken bazı temel sorular vardır.

- Bu teknoloji kişisel veri veya kimliği saptayabilecek veriler topluyor mu? (Veri setinin tanımı.)

- Teknoloji bu veriyle ne yapacak? (Kullanıcının paylaşacağı veri ona teknolojik olarak nasıl geri dönecek?)

- Teknoloji bu veriyle ne yapabilir? (Kullanım amacı dışında da kullanılıp gizlilik konusunda çizilen sınırların dışına çıkabilir mi?)

- Potansiyel gizlilik endişeleri neler? (Teknoloji, ürün ve yasalar kapsamında değerlendirilmesi.)

- Bu endişeleri gidermek için neler yapılabilir? (Bu endişeleri çözecek ve sorunları ortadan giderecek çözümlerin tanımlanması ve uygulanması.)

Bu soruların teknolojinin geliştirilmeye başlama aşamasından itibaren düzenli olarak sorulması ve cevaplanması gerekmektedir. Aksi taktirde, bu teknolojiyi geliştiren hem mühendisler hem de bu teknolojiyi kullanan kullanıcılar olumsuz yönde etkilenmektedirler. Mühendisler gizlilik ihlalleri yapan bir firmada yer almak istemezken, kullanıcılar ise o uygulamaya geri dönmemektedirler.

Gizlilik mimarisine bu temel girişin ardından ileri yazılarda daha da detaylandırarak kişisel veri ve gizlilik, veri toplama, erişim, sistem mimarisi, federe sistemler, denetim kayıtları, verinin silinmesi ve örnek olaylarla devam edeceğim. Takipte kalın.

Solove, Daniel. Understanding Privacy. 2008. Bowman, Courtney. The Architecture of Privacy. 2015.