Türkiye’de sansürlenen websitelere dair gerçeğe en yakın veri Engelli Web’de bulunmaktadır. Engelli Web’in verilerine dayanarak 20/09/2015 tarihi itibarıyla Türkiye’de -bilinen- 87387 websitesi mahkeme kararı, savcılık, TİB, YSK, hakimlik, BTK, Maliye Bakanlığı, SPK ve Türkiye İlaç ve Tıbbi Cihaz Kurumu tarafından sansürlenmiştir. Özellikle “bilinen” diyerek belirtilmesinin sebebi, sansürlenen websitelere dair verilerin resmi kaynaklardan değil Engelli Web’e bildirimde bulunan bireylerden gelmesidir. Bu yüzden yüzde 100 doğru bir sayı verebilmek mümkün gözükmemektedir.

BTK, 22/11/2011 tarihinde Türkiye’ye “Güvenli İnternet Hizmeti” adıyla kullanıcıları -sözde- zararlı içeriklerden koruyacağı bir filtreleme sistemi getirmiştir. Türkiye’de yer alan bütün İnternet Servis Sağlayıcıları bu hizmeti zorunlu olarak kullanıcılarına çeşitli profiller altında sunmuştur. Bu profiller [1]:

- Çocuk Profili: BTK’ya göre, izinli liste yöntemiyle çalışan ve güvenliği uzmanlar tarafından onaylanmış belirli sayıdaki siteyi içeren bir profildir.

- Aile Profili: BTK’ya göre, yasaklı liste yöntemiyle çalışan ve sadece zararlı içerik barından sitelerin erişime engellendiği bir profildir.

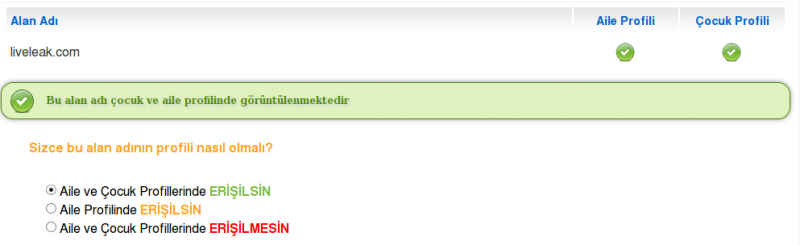

İzinli liste ve yasaklı liste yapısal olarak birinde kaç websiteden oluştuğu belli olmayan bir listenin erişime açık olduğu ve diğerinde de kaç websiteden oluştuğu belli olmayan bir yasak listesi dışında kalan sitelerin erişime açık olduğunu ifade etmektedir. Diğer taraftan, bu sitelerin hangi kriterler göz önüne alınarak sansürlendiğine dair açık ve bilimsel gerekçeler BTK tarafından kamuoyuyla paylaşılmamıştır. Bunun yerine sadece alan adı sorgusunun yapılacağı basit bir sayfa oluşturulmuştur [2]. Örneğin, basit bir sorgu yapıldığında aşağıdaki sonuca ulaşılabilir:

Basit bir sorguyla BTK’nın sözde uzmanlar tarafından güvenliği onaylanmış websiteleri içerdiği söylenen çocuk profilinde açık ve sansürsüz şiddet teşhiri yapan bir website görüntülenebilmektedir [3]. Diğer taraftan, bir başka sonuç aşağıdadır:

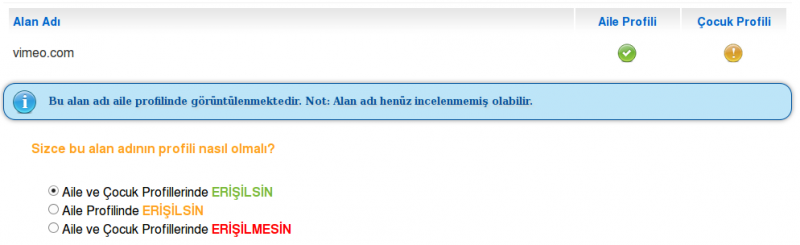

Şaşırtıcı bir şekilde dünya çapında popüler (çoğunlukla sanatsal) video paylaşım sitesi Vimeo [4] çocuk profilinde kapalıdır. Yukarıda da belirtildiği üzere, listelerin oluşturulmasında kullanılan kriterlerin neler olduğunun bilinmemesi bir yana, bu iki eski ve İnternet üzerinde uzun bir süredir aktif olan websitenin Çocuk Profili’ndeki durumları da listelerdeki mantık hatasının basit bir göstergesidir.

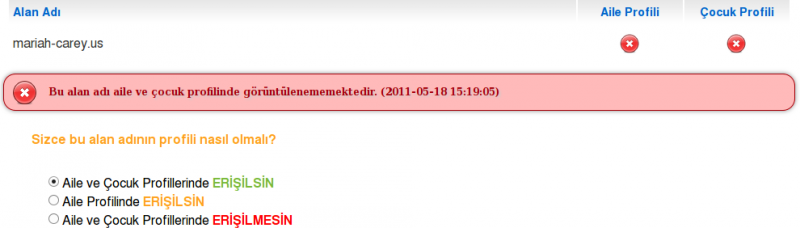

Türkiye’deki filtreleme sisteminin bir başka kullanım alanı ise İnternet kafelerdir. İnternet kafeler sıkı bir denetim ve kurallara tabi olduklarından dolayı çeşitli yazılımlar kullanmakta ve bu yazılımlar TİB tarafından onaylı filtrelere sahiptirler. Bu filtrelerin yapısı aile profilinde olduğu gibi bir yasaklı liste mantığıyla çalışmaktadır. 17/09/2015 tarihi itibariyle 1517413 websitesi yasaklı listede yer almakta ve İnternet kafelerden erişime sansürlenmiş bulunmaktadır [5]. Liste içerisinden rastgele seçilen bir URL sorgulandığında aşağıdaki sonuca ulaşılmıştır:

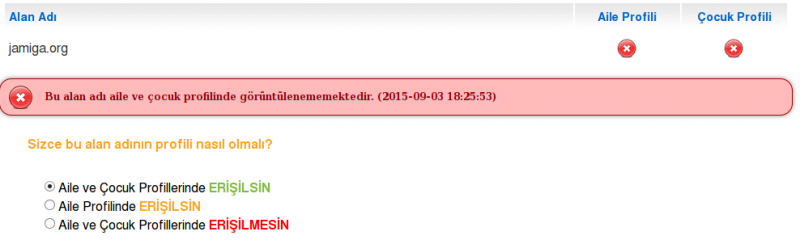

İnternet kafelerin kullandığı yasaklı listesinde 04/04/2013 tarihinde yer alan bir website aynı şekilde aile ve çocuk profillerinde de sansürlenmiş durumdadır. Fakat, Engelli Web’in veritabanında yer almamakta ve güvenli internet kullanmayanlarda erişime açıktır. Bir başka örnek aşağıdadır:

Sorguda yer alan porno sitesi Engelli Web veritabanında bulunmamakta ve hakkında herhangi bir mahkeme kararının olduğu bilinmemektedir. Ayrıca, profil kullanmayan internet kullanıcıları için de erişime açıktır. Fakat, her iki profilde ve Internet kafe listesinde sansürlenmiştir.

Tüm bu örnekler ışığında TİB’e sorulması gereken sorular şunlardır; Türkiye’de toplam kaç websitesi sansürlenmiştir? Ayrıca, izinli listede kaç websitesi bulunmaktadır ve uzmanların dikkate aldıkları kriterler nelerdir? Bu kriterler nasıl oluyor da Vimeo’yu sansürlerken LiveLeak’i sansürlemiyor? Yasaklı listede kaç websitesi bulunmaktadır? Aynı şekilde hangi kriterler üzerinden sansürlenmişlerdir? En önemlisi, yüzbinlerce porno websitesi güvenli internet hizmetinden ve internet kafe filtrelerinde sansürlenmiş olurken nasıl oluyor da aynı websiteler güvenli internet hizmeti kullanmayanlarda açık olabiliyor? Çünkü onbinlerce porno site profil dışında da sansürlenmiş durumda.

Güvenli İnternet Hizmeti, güvenli bir internet ortamının yaratılmasından ziyade muktedirin ahlak anlayışı üzerinden şekillendirilen ve keyfiyetine tabi bir hizmet olarak görünmektedir. Bu yüzden, yukarıda sorulan sorular aslında filtre sistemi ve Türkiye’deki sansür yapısının mantık hataları üzerine kurulu olduğunu doğrulamak üzerine sorulmuştur. Çünkü, bir porno websitesi profillerde ve internet kafelerde sansürlü iken aynı site güvenli internet kullanmayanlarda erişime açık olabiliyor. Tam tersi şekilde bir porno websitesi güvenli internet hizmeti kullanılsın veya kullanılmasın tamamen sansürlenmiş de olabiliyor. Buradaki temel mantık şudur; bir buçuk milyon üzerinde sansürlenen websitenin yaratacağı tepkiyi azaltabilmek için yüzbinlerce siteye bu şekilde göz yumuluyor. Ayrıca, TİB zaten bu sitelerin müstehcen içerikleri sahip olduklarını da biliyor. Bu yüzden aile ve çocuk profillerinde erişime engelleniyor. Ama sansürlenen website sayısının kontrollü bir şekilde artması için de aceleci davranılmıyor.

Diğer taraftan, LiveLeak ve Vimeo gibi örnekler de ortaya çıkabilmektedir. Bu da çocuk profilindeki filtre sisteminin uzman kontrolünden ziyade rastgele oluşturulduğuna işaret etmektedir. Tüm bu bilgiler ışığında asıl korkutucu olanı ise hiçbir kriteri belli olmayan filtre sisteminin toplamda kaç milyon websiteyi içerdiği, ulusal güvenlik, ekonomik çıkarlar, siyaset ve ağ araçları gibi genel sansür kategorilerinde farklı filtreler içerip içermediği, içeriyorsa kaç websiteden oluştuğu ve filtreler aktif değilse hangi durumlarda aktif olabileceğinin bilinmemesidir. Kaldı kı, profillerde yer alan sansürlenmiş bir websitenin Engelli Web veritabanında yer almaması da mümkündür. Bu yüzden 87387 websitenin “bilinen” olarak adlandırılmasını doğrulamaktadır.

Devlet, aileler ve çocukları adına hangi websitelere erişip hangilerine erişemeyeceğine karar vermekten de ziyade sansürün üzerini güvenli internet kavramıyla örtebileceği bir filtre sistemi oluşturmuştur. Bu filtre sisteminin kaç milyon websiteyi içerdiği ve hangi koşullar altında Türkiye’deki internetin tamamını etkileyeceği de bilinmemektedir. Özgürlükten anlaşılanın filtre seçip seçmemenin olması ise demokrasiye bakış açılarının bir diğer göstergesidir. TİB sorulara cevap verir mi vermez mi bilinmez ama Türkiye’de kaç websitesi sansürlü denildiğinde bir buçuk milyon üzerinde demek pek de yanlış gözükmüyor.

[1] http://www.guvenlinet.org/tr/menu/14-Profillerde_Neler_Var_.html

[2] http://www.guvenlinet.org/tr/domain_sorgula.html

[3] http://liveleak.com

[4] https://vimeo.com

[5] İnternet kafe filtresinde yer alan websitelerin tamamı