Tails, açılımı The Amnesic Incognito Live System olan açık kaynak ve özgür yazılım işletim sistemidir. Tails açılımındaki kavramların neler olduğunu da kısaca bir incelemek sistemin neyi ifade ettiğini anlayabilmek açısından önemlidir. Kısaca:

amnesia: forgetfulness; loss of long-term memory.

Türkçesi hafıza kaybıdır. Tails’ta vurgulanmak istenen ise uzun dönemli bir hafıza kaybı olduğudur. Yani, kullandığınız bilgisayarlarda herhangi bir iz bırakmamasıdır.

incognito: (of a person) having one's true identity concealed.

Türkçesi kim olduğunu belli etmeyendir. Tails’ta vurgulanmak istenen ise bir kişinin gerçek kimliğinin gizlenmesidir. Yani, anonimlik.

Diğer bir ifadeyle Tails, canlı bir işletim sistemi olup bireyin gizliliğini ve anonimliğini, bunu aşmak isteyen saldırganlardan korumayı hedefler. Interneti herhangi bir sansüre takılmadan, gittiğiniz her yerde ve her bilgisayarda ve arkasında iz bırakmadan kullanmanızı sağlar.

Tails, tam bir işletim sistemi olup, DVD, USB, ve SD kartlara kurulabilen, bilgisayarlardaki işletim sisteminden bağımsız olarak kullanılması için tasarlanmıştır. Tails, özgür yazılımdır ve Debian GNU/Linux tabanlıdır.

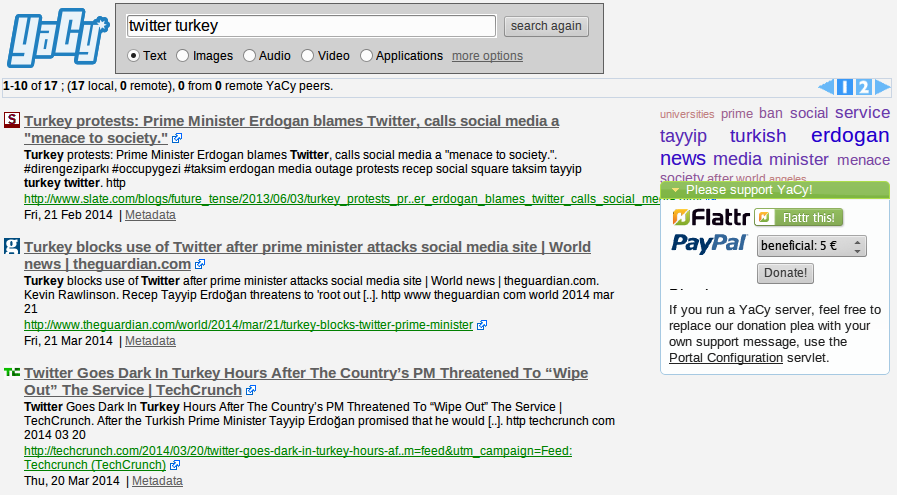

Tails’ın daha iyi anlaşılabilmesi için çevrimiçi anonimliğin ve sansürlerden kurtulmanın neden önemli olduğunu tekrar ifade etmek gerekmektedir. Öncelikle, birey neden anonimliğe ihtiyaç duyar? Türkiye gibi devam etmekte olan baskıcı bir sistem içerisinde kendini özgürce ifade edecek bir alan bulunmamaktadır. Bunun nedeni baskı kelimesinin anlamında yatmaktadır. Çünkü, baskı muhalefetin kökünü kazımayı amaçlar ve bu yolda da kendine her şeyi mübah görecek sistematik bir şeydir. Siyasi ve psikolojik araçları kullanır ve kitleleri ifade özgürlüğünün dışına iter. Diğer taraftan, birey anaysal hakkı olan gizliliğinin bu baskı altında eridiğini ve kendisini birey yapan şeylerle çevrili yapay bir ada oluşturan gizliliğinin ortadan kalktığını görecektir. Bu yüzden de kendisini özgürce ifade edebilmek için anonimliği tercih edecektir. Ayrıca, baskı araçlardan bir tanesi de sansürdür. Sansür, her türlü yayının, sinema ve tiyatro eserinin hükûmetçe önceden denetlenmesi işi, sıkı denetim anlamına gelmektedir. Baskı için denetim her hükûmetin en sık başvurduğu yollardan biridir. Kendi çıkarları dışında kalan veya kendini eleştiren ve muhalefet eden her şeyin ifade özgürlüğünün dışına itilmesi için denetler ve sansürler.

Tails gibi işletim sistemleri ise içerdiği anonimlik araçları ile bireylerin kendilerini baskıcı yapılarda hiçbir sansür engeline takılmadan özgürce ifade edebilmelerine olanak sağlamaktadır. Tails’ın en önemli anonimlik aracı Tor’dur.

- Tails’ın içerdiği tüm yazılımlar Internete Tor üzerinden bağlanır.

- Eğer, bir uygulama Internete doğrudan bağlanmaya kalkarsa, bağlantı güvenlik sebebiyle otomatik olarak engellenir.

Tor (eski adıyla onion router), ilk olarak Amerikan Donanması ile beraber, devlet içi iletişimleri korumak için geliştirilmiştir. Günümüzde ise herkesin kullanabildiği (aktivist, ordu, gazeteci, kanun uygulayıcı vs.), sanal tünellerden oluşan, kişi ve grupların Internet üzerindeki gizliliklerini ve güvenliklerini sağlayan, geliştiren açık kaynak ve özgür yazlım olan bir anonimlik ağıdır.

Tor kullanarak:

- Yerinizi belli etmeden anonim olarak çevrimiçi olabilirsiniz.

- Sansürlenen içereklere herhangi bir engele takılmadan erişebilirsiniz.

- Tor ağını engelleyen yapılardan köprü (bridge) kullanarak korunabilirsiniz.

Tails, özel olarak tasarlanmış olup kullanıldığı bilgisayarın harddiskini ve varsa takas (swap) alanlarını kullanmamak üzere çalışmaktadır. Tails’ın bir bilgisayar üzerinde kullandığı tek şey bellek (ram)’dir. Bilgisayarı kapattığınızda ise Tails otomatik olarak bellekteki tüm verileri geri getirilemeyecek şekilde siler ve arkasında herhangi bir iz bırakmaz. Bu yüzden, yazının başında bahsedilen “amnesic” kavramı Tails kavramlarından bir tanesidir. Fakat, Tails sihirli bir araç değildir ve çevrimiçi anonimlik gibi çok karmaşık problemler için %100 bir çözüm sunamaz. Bunun çeşitli sebepleri vardır:

- Tor çıkış nodu ile bağlanmak istediğiniz websitesi arasındaki iletişim dinlenebilir. Bunun için HTTPS-Everywhere kullanmak veya HTTP sitelerine giriş yapmamak gerekmektedir.

- Internet servis sağlayıları Tor kullandığını görmektedir. Bunun için köprü tercih edilebilir.

- Bir MitM (man-in-the-middle) saldırısı kurbanı olunabilir.

- Hem Tor ağına giden hem de Tor ağından çıkan trafiği görebilmek için tasarlanmış sistemlerde her yapılan görülebilir. İSS’nin de böyle bir çalışması olabilir.

- Tails, belgelerini otomatik olarak şifrelemez.

- Tails, belgelerin metadatalarını otomatik olarak silmez.

- Tails, genel bir gözetim mekanizmasından korumaz. Örneğin, bağlanılan ağdaki tüm bilgisayarlar izleniyorsa bu bir koruma sağlamayacaktır.

- Tails, kötü ve basit parolalarınızı güvenli hale getirmez.

Son bir kez daha belirtmek gerekirse, anonimlik ve güvenlik sadece bir araca bırakmak bireyi saldırganlardan korumayacaktır. Bu tarz araçları kullanırken ne amaçla kullandığının bilincinde olmak gerekmektedir. Çünkü, günümüz Interneti çoklu sekmelerden, her adımı şifrelenmiş ve anonimleştirilmiş yollardan akmamaktadır. Böyle bir yapı içerisinde tamamen anonim kalabilmek mümkün değildir.

Tails’i iki şekilde elde edilebilir.

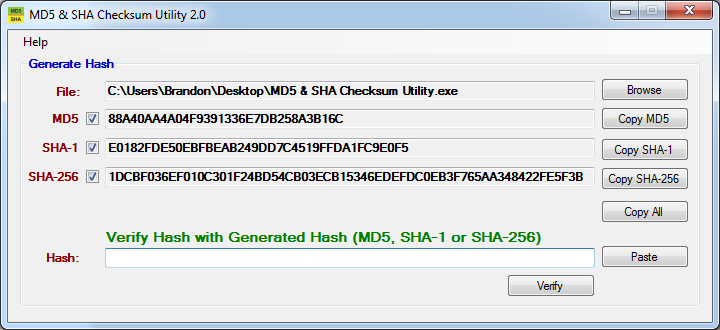

İmaj dosyasını çektikten sonraki en önemli adım imaj dosyasını doğrulamak olacaktır. Bu neden önemli? Eğer, bir MitM saldırısı varsa ve birey kaynak yerine aradaki saldırgandan dosyayı çektiyse, bu dosya değiştirilmiş olabilir ve kullandığında anonimlik tamamen tehlike altında olacaktır.

İlk olarak imaj dosyasının SHA256 çıktısına bakılmalıdır:

339c8712768c831e59c4b1523002b83ccb98a4fe62f6a221fee3a15e779ca65d

GNU/Linux

kame $ sha256sum tails-i386-1.4.iso

Windows

Raymond’s MD5 & SHA Checksum Utility uygulamasını indirin ve kurun. Browse diyerek tails-i386-1.4.iso dosyasını açıp yukarıdaki SHA256 çıktısı ile karşılaştırabilirsiniz.

İndirmiş olunan Tails imajının en önemli doğrulama adımı olan Tails imzasının kullanılmasıdır. Bütün Tails imajları Tails’e ait OpenPGP imzası ile imzalanmıştır. İmzayı indirmek için lütfen buraya tıklayın. İmza ile doğrulamak ise:

GNU/Linux

kame $ gpg --keyid-format long --verify tails-i386-1.4.iso.sig tails-i386-1.4.iso

gpg: Signature made Sun 08 Feb 2015 08:17:03 PM UTC

gpg: using RSA key 3C83DCB52F699C56

gpg: Good signature from "Tails developers (offline long-term identity key) " [unknown]

Primary key fingerprint: A490 D0F4 D311 A415 3E2B B7CA DBB8 02B2 58AC D84F

Subkey fingerprint: BA2C 222F 44AC 00ED 9899 3893 98FE C6BC 752A 3DB6

Eğer herhangi bir hata alınırsa, imajı silinmeli ve tekrar indirilmelidir.

Windows

- Öncelikle Gpg4win uygulamasını indirin ve kurun.

- Daha sonra Tails signin anahtarını indirin ve Gpg4win’e aktarın.

- Son olarak, indirmiş olduğunuz Tails imzası ve Tails imajını doğrulayın.

Doğrulama işlemini başarıyla tamamlandıysa artık imajı yazdırmaya geçilebilir. DVD, USB bellek veya SD kartlardan bir tanesini seçilebilir. DVD, hem ucuz hem de ele geçirilse bile virüs bulaşmayacağı ve üzerine tekrar bir şey yazılamayacağı için güvenli bir seçenektir. Fakat, hem taşınması hem de her bilgisayarda DVD sürücüsü bulunmayabileceği için bireyin insiyatifine kalmıştır. USB bellek ve SD kartlar ise taşınma ve kullanım kolaylığı açısından iyi bir esneklik sunabilmektedir fakat, saldırgan fiziksel olarak USB belleğe veya SD karta erişebilir ve içeriğini manipüle (virüs) edebilir.

GNU/Linux

USB belleğini takın ve bağlandıysa (mount) lütfen bağlantıyı kaldırın (umount). Kurulum yapacağınız bağlantı noktası çok önemli olduğu için dikkat edin yoksa kazara harddiskinizi silebilirsiniz. /dev/sd[x] USB belleğinizin bağlandığı yolu göstermektedir. Nümerik bir şey olmayacaktır; /dev/sdc1 gibi. Root olun ve:

root $ dd bs=4M if=tails-i386-1.4.iso of=/dev/sdx && sync

Bu işlem biraz vakit alacaktır. Başarıyla tamamlandığına dair çıktı ise aşağıdaki gibi olacaktır:

231+1 records in

231+1 records out

970584064 bytes transferred in 207.309208 secs (4681818 bytes/sec)

Windows

Windows’ta USB belleğe yazdırmak için Tails’ın yönergelerine buradan bakabilirsiniz.

Artık Tails kuruldu ve kullanıma hazır. Tek yapılması gereken, takılı olduğu bilgisayarı USB bellekten başlatmaktır. Bunun için taktığınız bilgisayarları yeniden başlatıp, açılış ekranında BIOS’a girerek USB belleği seçebilirsiniz.

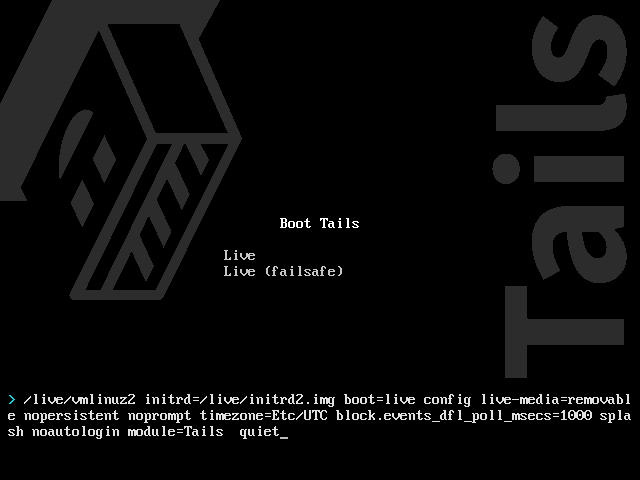

Tails’ı USB bellekten başlattığımızda ilk olarak aşağıdaki ekran gelecektir. Enter’a basak devam edebilirsiniz. Eğer, basmazsanız 3 saniye içerisinde kendisi işletim sistemini başlatacaktır.

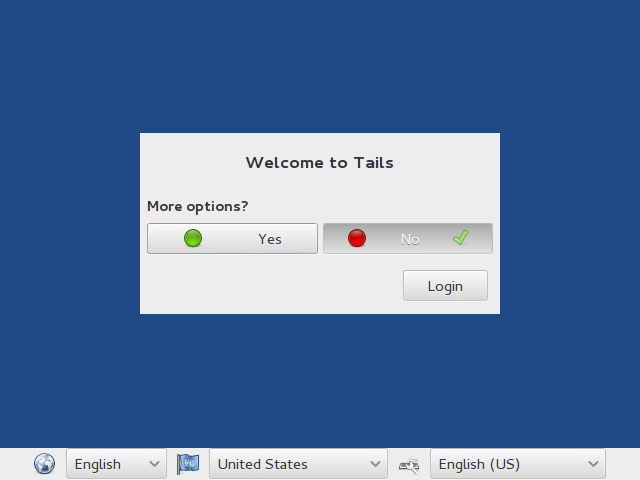

Başlatma bittiğinde karşınızda aşağıdaki karşılama ekran gelecektir. Bu karşılama ekranında alt satırda dil, ülke ve klavye seçeneklerini Türkçe olarak (veya hangi dilde kullanmak isterseniz) ayarlayabilirsiniz.

More options kutucuğunda lütfen Yes‘i seçin ve Login tuşuna basın.

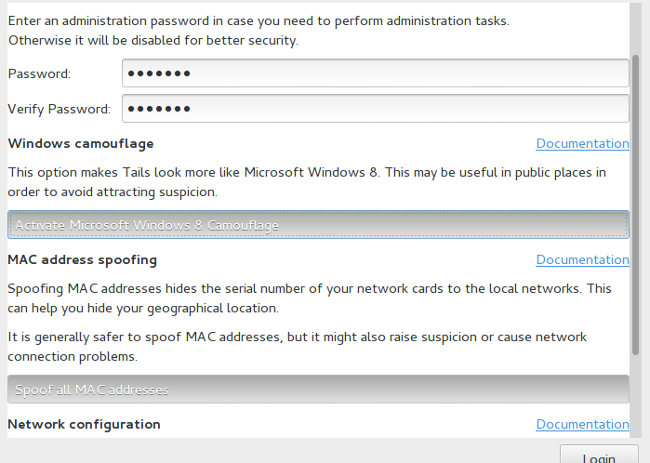

Yukarıda gördüğünüz ekranda ilk olarak kendinize bir parola belirleyebilirsiniz. Güvenlik için parola kullanmamanızı tavsiye ederim. Yönetici hakları ile önemli ayarları istemeden değiştirebilirsiniz. Bir altta gördüğünüz Windows camouflage ise masaüstünün Windows 8’e benzemesini sağlayacaktır. Bu da kamuya açık ortamlarda dikkat çekmeden Tails kullanmanızı sağlar. Diğer seçenekleri varsayılan şekliyle olduğu gibi bırakabilirsiniz.

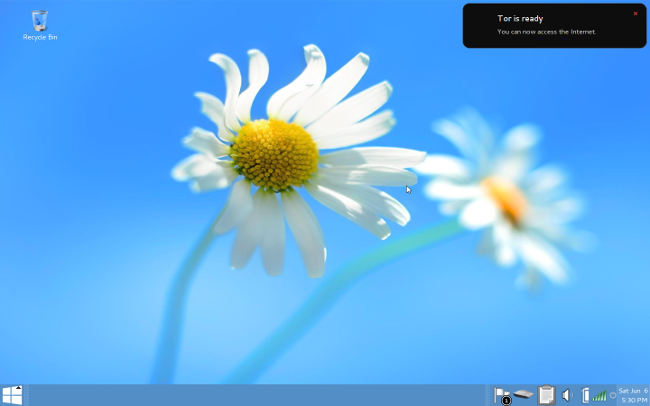

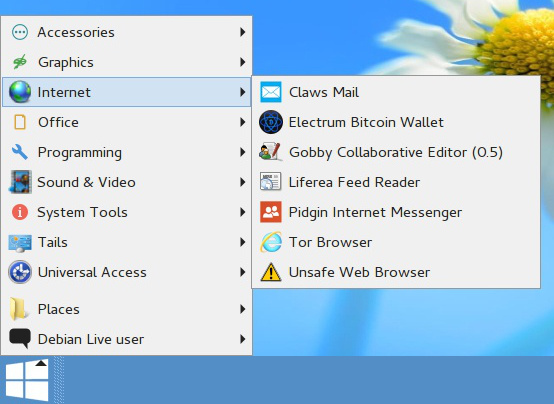

Internet bağlantınız Tor ağı üzerinden akmaya hazır olduğunda sağ üst köşede çıkan uyarıdaki gibi bir uyarı alacaksınız. Artık güvenli bir şekilde Tails üzerinden Internete girebiliriz. Windows tuşuna bastığınızda başlat menüsü açılacaktır. Bu menü:

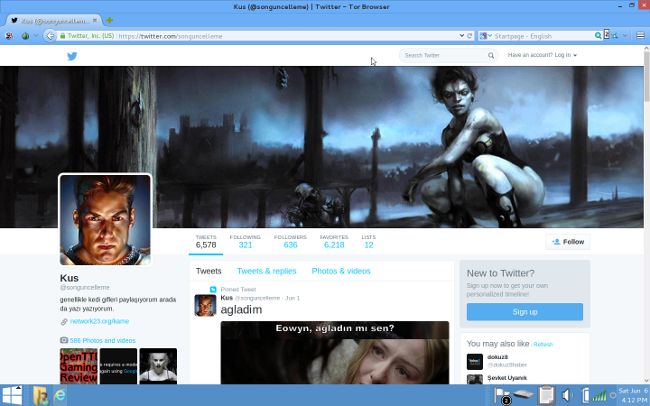

şeklindedir. Dikkat ettiğiniz üzere hem Tor Browser hem de Unsafe Web Browser mevcuttur. Unsafe Web Browser, Tor ağını kullanmadan, doğrudan Internet bağlantınızı kullanarak websitelerine girmenizi sağlar. Bu ayrımı unutmamanız yararınıza olacaktır. Tor Browser’ı açtığınızda:

herhangi bir sansüre takılmadan, anonim olarak websitelerini görünteyebilirsiniz. Tails, Libre Office, Gimp ve Inkscape gibi grafik uygulamaları, Audacity ve Traverso gibi ses kayıt ve düzenleme uygulamaları, anlık mesaj uygulaması Pidgin‘i (OTR ayarlı), e-posta için Claws Mail‘ı, bir başka anonim ağ olan I2P‘yi, kablosuz ağlar için Aircrack-ng uygulaması, LUKS gibi disk şifreleme uygulaması ve birçok başka uygulamayı da içermektedir.

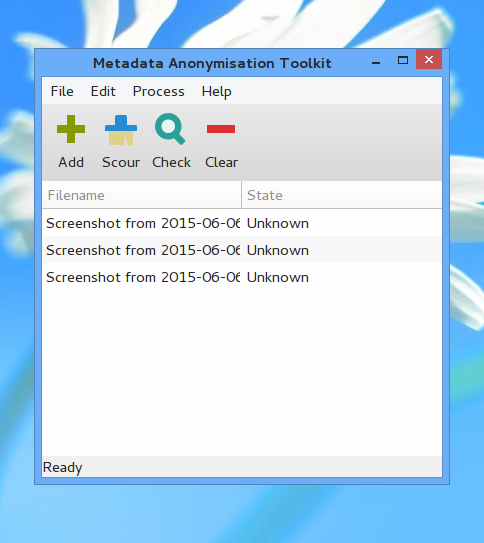

Tails üzerinden herhangi bir bulut üzerine veya herhangi bir yere dosya yüklemesi/göndermesi yapacaksanız, dosyaların Tor browser klasörü içerisinde yer alması gerekmektedir. Diğer türlü Tails dosyaların gönderilmesini engelleyecektir. Dosya gönderirken dikkat edilmesi gereken bir başka nokta da metadatalarının temizlenmesidir. Metadatalar dosyalarla ilgili eşsiz veriler saklar ve bu veriler dosyanın nerede, ne zaman, kimin tarafından oluşturulduğuna dair önemli bilgiler tutabilir. Bu bilgileri Tails’ta yer alan MAT uygulaması ile silebilirsiniz.

Add ile metadalarını silmek istediğiniz dosyaları ekleyebilir be Scourge ile silebilirsiniz.

Tails kullanırken dikkat etmeniz birkaç nokta aşağıdadır:

- Tails kullanırken gerçek kimliğinize ait hesaplara (Facebook, Gmail gibi) giriş yapmamayı tercih edin.

- Claws Mail, Internete Tor ağı üzerinden bağlanacağı için Gmail gibi hesaplar girişi engelleyebilir ve size şifre sıfırlama gibi mesajlar gönderebilir. Gmail, Hotmail, Yahoo gibi hesaplar yerine Tor ağı dostu e-posta servisleri tercih edilmelidir.

- Kesinlikle Flash kurulmamalıdır.

- Adblock gibi eklentiler reklamları engellerken IP bilgisi sızdırabilir.

- Javascript kurulmamalı ve aktif edilmemelidir.

Tails kurulum ve kullanım olarak gayet kolay bir canlı işletim sistemidir. Öte yandan, bu yazı Tails’ın içerdiği tüm uygulamalara ait detaylar içeren bir yazı değildir. Birey, Tails’ı kendi bilgisayarında deneyerek içerdiği uygulamaların neler olduğunu çok kolay bir şekilde keşfedebilir. İlerleyen süreç içerisinde de bu uygulamalara ait detayları bu yazıda bulabilirsiniz.

Son olarak, Tails, Tor, VPN, Proxy vd. sizlere %100 anonimlik sağlamayacaktır. Bunun bilincinde olmak en az bir anonimlik aracını kullanmayı bilmek kadar önemlidir.