Ülke genelinde gözetim ve sansür yapılan Libya, Mısır ve Suriye gibi, Arap Baharı ile özellikle siyasi olarak motive olmuş ülkelerde İnternet’in rolü, nüfusun kontrolünü sağlayan ve mobilizasyonu engelleyen bir araç olarak ifade edilmektedir. Ülke çapında yaşanan trajediler dışarıdan rahatça gözlemlenebilirken, ülke içindeki gözetim ve sansürde uygulanan daha gizli yöntemler ülkelerin sansür konusunda seçici-transparan olmalarından dolayı (örneğin, ülke içinde basına baskı uygulayıp, dışarıda “basın özgür” demeleri) ve dünya çapındaki ağların mevcut durumundan dolayı daha zor gözlemlenebilir.

Bu çalışma, Türkiye’de yaşanan gelişmeler ışığında sansürün stratejik adımlarla nasıl uygulanabileceği, ve basit bir ‘karartma’dan ziyade neye karşı kullanılabileceğini genel hatlarıyla ifade etmektedir.

Çalışmanın daha çok anlam kazanabilmesi için, Çin’de uygulanan sansür hakkındaki bir akademik çalışmadan faydalanılmıştır; Türkiye için yapılacak ayrıntılı bir araştırma için, o örnek çalışmadaki gibi daha özel girdilerin toplanması ve analiz edilmesi gerekmektedir.

Çin’de yapılan bir akademik çalışmada (King, Pan ve Roberts, 2012) 85 farklı konu hakkında yaklaşık 1400 sosyal medya sitesinden toplanan milyonlarca girdi bilgisayar destekli metin analiz sistemleri ile analiz edilmiştir. Bu analize göre, Çin hükûmeti negatif yorumları ve hatta hükûmete, siyasilere ve politikalara ağır eleştiriler yönelten içerikleri sansürlememekte, fakat içerikten bağımsız olarak, toplumu mobilize eden veya gelecekte etmesi muhtemel durumları seçerek sansürlemektedir. Çin hükûmetinin seçici sansürü ve filtre sisteminin, toplumu bir araya getirecek toplumsal aktiviteleri engellemeye yönelik olduğu ifade edilmiştir.

İlk olarak, mobilizasyonla kast edilenin ne olduğunun daha iyi anlaşılabilmesi için sansür çerçevesinde tanımı yapılmalıdır. Sansür açısından mobilizasyon, bireylerin herhangi bir görüş, parti, dernek vb. topluluklar haricinde, bir olay karşısında bir araya gelerek potansiyel toplumsal bir hareket ve tepki haline dönüşmelerini ifade etmektedir. Bu bakış açısıyla mobilizasyon, birçok bireyin sosyal medya üzerinde aynı konularda iletişim kurmaları ve bilgi akışı içine dahil olmaları, henüz toplumsal bir hareket haline dönüşmese dahi, ileride dönüşebilecek olmasını da belirtmektedir.

Tüm bunlar dikkate alındığında genel anlamıyla İnternet, sadece çevrimiçi politik bir iletişim aracı değil, aynı zamanda açık bilgi akışı ile sınırlar ötesi akademik tartışmalar için de bir aracıdır. Ayrıca, bu teknoloji bazı ülkelerde demokratikleşmenin yolunu açarken bazı ülkelerde (özellikle otoriter rejimlerde veya otoriter rejime kayan ülkelerde) de monopoli oluşturmuştur. İnternet, tüm bunların ortasında, kendi akademik ajandası olan, küresel ve kolay erişime sahip bir teknolojidir. Bununla birlikte, birkaç özel mülkiyet alanında veya devlete ait devasa iletişim kanallarında sesini duyuramayan bireylerin susturulamayan sesidir. Böyle bir ses karşısında iktidar sahipleri, vatandaşların sesini susturabilmek ve toplumsal duyguları harekete geçirebilecek herhangi bir olay karşısında mobilize olmalarını engellemek için stratejik adımlarla sansür yolunu tercih etmektedir.

Sansür için uygulanan genel stratejik adımlar şunları içermektedir (Shadmehr ve Bernhardt, 2013):

- Sansür için strateji oluşturabileceği bir sansür yasası hazırlamak. (örnek, Türkiye’de 5651 sayılı kanun)

- Stratejiye uygun olarak sansür maliyetlerini artıracak iletişim teknolojilerine yönelmek. (örnek, Erişim Sağlayıcıları Birliği, otonom veya omurgaya eklenen/eklenmesi planlanan donanımlar)

- Elinin altında bulundurduğu iletişim kanalları ile hakkındaki olumsuz iddiaları veya toplumsal duyguları harekete geçirecek olayları hasır altı etmek/sansürlemek. (örnek, TRT ve havuz medyası)

Otoriter rejimlerde iktidar sahipleri, ellerindeki güç ile vatandaşları mobilize edebilecek bilgi akışını kontrol etmek istemektedirler. Çünkü, bir içeriğin yayımlanmasının yaratabileceği mobilizasyon etkisi, o içeriğe getirelecek sansür (yayın yasağı) ile minimize edilmektedir. Böylece, sansürlenmeyen bir içeriğin yaratabileceği büyük çaplı bir etki, daha az bir tepki çekecek doğrudan sansür yolu ile azaltılmaktadır. Böylece, sansürün maliyeti azaltılan toplumsal tepkiye eşit olur. Birçok birey, bilgi akışı kesildiğinde kötü olan değil kötü olabilecek haberlerin gizlendiğini düşünür. Bu şekilde boşluğa düşen birey, toplumsal bir tepkiye dönüşmekten hızla uzaklaşır.

Türkiye’de normal şartlarda mobilizasyon etkisi yaratacak yaşanmış olayları ve iktidarın sansür önlemlerine dair kronolojik bir sıralama aşağıdaki gibidir:

28 Aralık 2011 Roboski katliamı:

- Yazılı ve görsel medya ile İnternet üzerine getirilen yayın yasağı

- Fırat Haber Ajansı, Roj TV, Amed Haber Ajansı, Ajansa Kurdi gibi bağımsız Kürt haber sitelerinin sansürlenmesi

11 Mayıs 2013 Reyhanlı bombalı saldırısı:

- Yazılı ve görsel medya ile İnternet üzerine getirilen yayın yasağı

- Ktunnel, Vtunnel gibi proksi siteleri, Dailymotion ve Halkınsesi TV gibi sitelerin sansürlenmesi

17 – 25 Aralık 2013 yolsuzluk skandalı:

- Yazılı ve görsel medya ile İnternet üzerine getirilen yayın yasağı

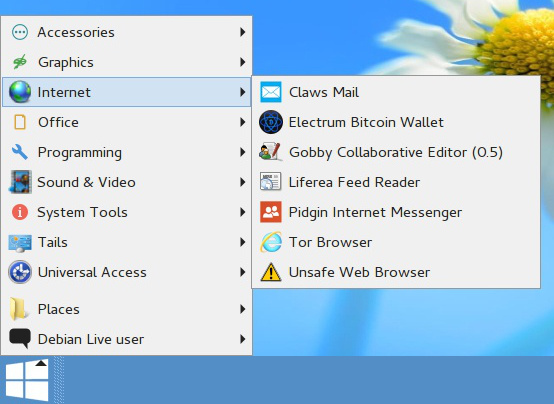

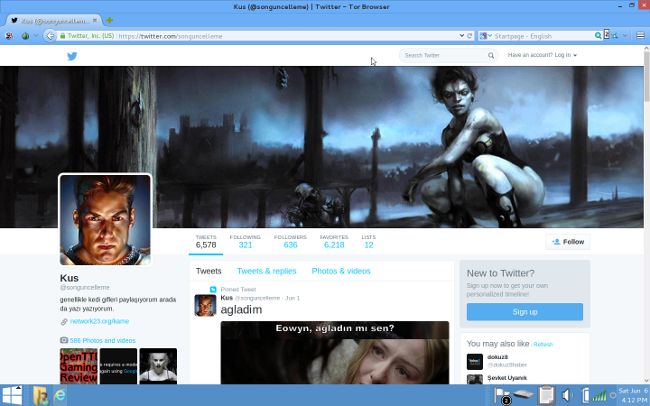

- Vimeo, Vagus, Soundcloud, Twitter‘ın ardından çeşitli hesapların sansürlenmesi, bağımsız haber sitelerine gönderilen içerik kaldırma kararları, çeşitli WordPress siteleri ve YouTube‘da yer alan ses kayıtlarına ait içeriklerin URL-bazlı sansürlenmesi

1 Ocak 2014 MİT tırları skandalı:

- Yazılı ve görsel medya ile İnternet üzerine getirilen yayın yasağı

- MİT tır’larına ait görüntüleri paylaşan ana akım medya ve bağımsız haber siteleri ve içeriklerine uygulanan URL-bazlı sansür

13 Mayıs 2014 Soma maden faciası:

- Yazılı ve görsel medya ile İnternet üzerine getirilen yayın yasağı

7 Haziran 2015 Türkiye genel seçimleri sonrası Doğu illerinde uygulanan sokağa çıkma yasakları ve katliamlar:

- Bağımsız Kürt gazetecilere, içeriklere ve haber sitelerine uygulanan seçici sansür

20 Temmuz 2015 Suruç bombalı saldırısı:

- Yazılı ve görsel medya ile Internet üzerine getirilen yayın yasağı

- Özgür Gündem, Sendika.org, Anha, Ajansa Kurdi, Med Nuçe, Öteki Haber, Dağ Medya, ANF, DİHA, Halkınsesi TV gibi çok sayıda bağımsız haber sitesinin ve bağımsız gazetecilerin, bireylerin Twitter hesaplarının seçicilik yerine toplu şekilde sansürlenmesi

10 Ekim 2015 Ankara bombalı saldırısı:

- Yazılı ve görsel medya ile İnternet üzerine getirilen yayın yasağı

- Jiyan.org, Sendika.org, Dicle Haber Ajansı, Sterk, Nokta, DİHA, JİNHA, Direnişteyiz.org gibi çok sayıda bağımsız haber sitesinin ve bağımsız gazetecilerin, bireylerin Twitter hesaplarının toplu şekilde sansürlenmesi

1 Kasım 2015 Türkiye genel seçimleri sonrası Doğu illerinde devam eden sokağa çıkma yasakları ve katliamlar:

- Çok sayıda bağımsız haber sitesinin devamı niteliğinde olan sitelerin ve bağımsız gazetecilerin, bireylerin Twitter hesaplarının toplu şekilde sansürlenmesi

Yukarıda bulunan kronolojik sıralamadaki sansürlenen siteler, hesaplar ve içerikler dikkate alındığında, AKP iktidarının öncelikle, toplumun tüketim alışkanlıklarını dikkate alarak yazılı ve görsel medya üzerine yayın yasağı getirerek toplumsal tepkiyi azaltma yoluna gittiği görülecektir.

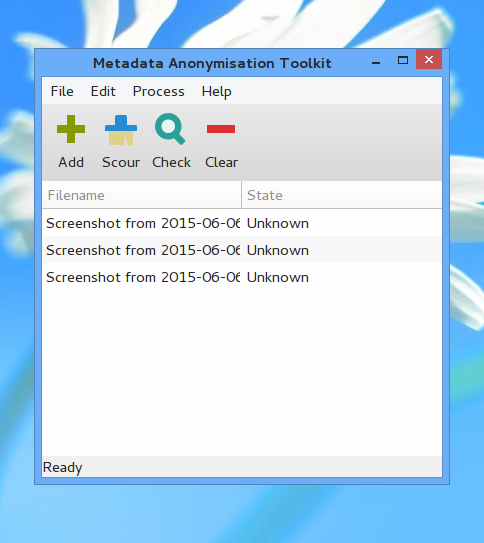

Daha sonra ise, bilgi akışının daha zor kontrol edebileceği bir alan olan İnternet üzerinde geliştirdiği stratejiler ile sansürleme yolunu tercih etmektedir. Özellikle, sosyal medya sitelerini tamamen engellemenin yaratabileceği küresel tepkiden kaçmak için yıllar içinde geliştirdiği stratejiler ve edindiği yeni teknolojiler ile içerikleri hedefleyerek engellemektedir. İnternet üzerinde yer alan belirli bir içeriğin sansürlenmesi, sansürün maliyetini ve doğacak toplumsal ve küresel tepkiyi azaltmaktadır.

Sadece dünya çapında bilinirliği olan web siteler içerik sansürlemesi yöntemiyle hedef alınırken, yerli web siteler tamamen sansürlenmektedir. Bunun nedeni, küresel tepkinin toplumsal tepkinin altında kalacağı ve toplumsal tepkinin de parçalı olacağıdır. Bu tarz bir sansür, AKP iktidarına daha az maliyetli olacaktır.

AKP iktidarı yaşanan bu olaylar karşısında toplumun bir araya gelerek tek bir güce dönüşmesini ve elinde bulundurduğu gücü kaybetmesini engellemek adına yazılı ve görsel medya ile İnternet üzerine sansür getirerek toplumsal tepki maliyetini düşürmeye çalışmaktadır. Diğer taraftan, sosyal medya üzerine uygulanan içerik sansürleri sosyal medya sitelerinden herhangi birinin tamamen sansürlenmesinden daha az tepki çektiği için daha az maliyetlidir. Son dönemde muhalif, Kürt basın ağırlıklı hesaplar, içerikler ve web sitelere uygulanan toplu sansürler de bu yüzden AKP iktidarı için daha az maliyetli ve ülkedeki bölünmüşlük nedeniyle toplumsal bir tepkiye dönüşmekten ziyade bireysel veya kontrolü kolay olan küçük parçalı kitlelerden öteye geçememektedir.

Yukarıdaki bilgiler ışığında Çin ile Türkiye’nin sansür stratejisi benzer olarak, Çin içerikleri hedef alırken Türkiye sosyal medya üzerinde içerikleri, yerli websitelerde ise websitenin tamamını sansürlemeyi tercih etmektedir. Özellikle Çin’de hükûmet, siyasiler ve politikalar hakkındaki olumlu veya olumsuz geniş çapta paylaşımlara izin verilirken burada yatan esnekliğin asıl sebebinin kötü bir haberin ellerinde bulundurduğu gücü tehdit etmemesinden ileri gelmektedir. Tehdit ettiği anda da sansürlenmektedir. Bu da Çin vatandaşlarının bireysel olarak özgür fakat topluluk olarak zincire vurulu olduklarını göstermektedir. Türkiye’de durum ise Çin’e paralellik göstererek ve biraz da acemice içerik veya içeriği paylaşan hesap ve websitelerin toplu olarak tamamen sansürlenmesine kadar gitmektedir.

AKP iktidarı, yazılı ve görsel medya ile Internet üzerindeki kontrol gücünü test etmek için medya sansürleri ile birlikte Türkiye’de giderek artan, kitleleri mobilize edecek açık bilgi akışı ihtiyacını, otonom oluşumları ve bireyleri hedef alarak sansürlemektedir. Türkiye Cumhuriyeti Anayasası, ifade özgürlüğü, basın özgürlüğü, bireysel hak ve özgürlükler gibi konularda detaylı maddeler içerse de AKP devlet sırlarının ifşası gibi benzer nedenlerle medyaya, otonom yapı ve bireylere saldırarak kontrol gücünü test etmektedir. Ayrıca, Erişim Sağlayıcıları Birliği gibi bir yapı İSS ve telekomünikasyon operatörlerinin zorunlu olarak AKP ile sansür konusunda işbirliği yapmalarına neden olmaktadır. Özellikle neyin “sır” olduğuna karar vermenin tartışmalı olduğu durumlarda (kamu yararı güden ifşalarda), sansür, bu ve benzeri yapılar üzerinden ekonomik, politik ve özellikle iktidar çıkarlarını koruma yönelik stratejik bir metod olmuştur.

Sosyal medya, muktedir için toplumsal bir tepkiye dönüşmediği sürece birçok konuda bireylerin görüşlerine, olumlu veya olumsuz eleştirilerine dair efektif ölçümler sunan harika bir araçtır. Ayrıca, hükûmetler için de kitleleri tatmin etmek ve yatıştırmak için de güncel bir araç halini almaktadır. Teorik olarak, rejimler için sosyal medya kullanımı ellerinde bulunan gücü korumaya yönelik bir stratejiyi de içermektedir. Tüm bunlar dikkate alındığında AKP iktidarı bireysel olarak daha dar bir çapta olumsuz eleştiriyi kabul ederken, son dönemde hem kontrol gücünü test etmek hem de baskıyı artırarak muhalefetin kökünü kazımak için daha düşük maliyetli bir yol olarak sansürü tercih etmeye yönelmiştir. Bu şekilde muhalefet daha küçük ölçekte parçalara ayrılacak ve mobilize olmakta giderek güçlük çekeceği bir noktaya ilerlemektedir.

Son olarak, AKP’nin ve yandaş yazarların yaşadığı “şizofren” hali basın özgürlüğü ve bilgi akışının gitgellere rağmen bir ihtiyaç olduğu noktasında birleşirken, aynı özgürlüğün toplumsal bir tepkiye dönüşerek -yani mobilize olarak- AKP iktidarının da sonunu getireceği endişesinde yatmaktadır. Bu yüzdendir ki, yandaş köşe yazılarından açık oturumlara, medya üzerine uygulanan baskıdan ve sansürden gazeteci tutuklamalarına kadar birçoğunun haksız kararlar oldukları yönünde ve basın özgürlüğü çerçevesinde birleşmektedirler. Basın, özgür ve sansürsüz olmalıdır ama bu özgürlük onların verdiği/belirlediği kadar olmalıdır. Yoksa AKP açık ve sansürsüz bir bilgi akışı içinde kaybeden taraf olacaktır. Çünkü, bilgi akışı içinde aynı hızla bir bilginin yanlışlığı/yalan olduğu ispat edilecek ve toplumu bir araya getirecek tehlikeli bir güç halini alacaktır.

Kaynaklar:

Shadmehr, M. ve Bernhardt. D. (2013). State Censorship.

King, G., Pan, J. ve Robers, M. (2012). How Censorship in China Allows Government Criticism but Silences Collective Expression.