Her geçen gün iletişim gizliliğinin nasıl da incecik bir çizgide olduğunu, özel hayatınıza konu olacak her şeye bir çırpıda üçüncü şahısları da ortak edebileceği yüzümüze çarpıyor. 2013 yılı sonuna doğru LG televizyonlarının USB bellek üzerindeki dosya isimlerini kendi sunucularında kayıt altına aldığı ortaya çıkmış, ardından LG yeni bir yama yayınlayarak bunu durduracaklarını ve özür dilediklerini duyurmuşlardı. Bu senenin başında ise Samsung SmartTV’lerin oda içerisindeki konuşmaları ses kayıt özelliği üzerinden topladığı ve üçüncü partilerle paylaştığı ortaya çıktı. Tabi ki sizin onayınızla. Herkes 233 sayfalık sözleşmeyi okuduğu için bundan haberdardı değil mi? Şimdi ise bunlara bir yenisi eklendi. Lenovo. Lenovo konusunu tam olarak anlayabilmek için kök sertifikanın ne olduğuna kısaca bir bakalım.

Kök sertifikalar, tarayıcılar ve diğer uygulamalar veya servisler tarafından kullanılır ve çeşitli türlerde olan şifreleme metodlarını doğrulamak için açık anahtar kriptografisinin temel parçalarından bir tanesidir. Örneğin, ne zaman bir https üzerinden bağlantı gerçekleştirseniz bu kök sertifikalar sizlerin gerçekten o websitesine bağlandığınızın doğrulamasını gerçekleştirir. Bununla birlikte, kök sertifikalara sahip olan kullanıcı, bu sertifikaların sahibine de güvendiğini kabul etmiş sayılır. Bir bankacılık işlemi için https ile müşterisi olduğunuz bankaya eriştiğinizi düşünün:

- Tarayıcınız bankaya ait websitesine “hadi gizli konuşalım” diyecektir.

- Websitesi ise tarayıcınıza “tamam gizli konuşalım, bu benim açık anahahtarım, böylece iletişimimizi şifreyebiliriz” diye yanıt verecektir.

- Tarayıcınız açık anahtar ile iletişimin şifresini çözerek imza ile birlikte açık anahtarı da kontrol edecektir. İşte tam da bu noktada, kök sertifika ile imzanın şifresi çözülecektir. Böylece, doğrulama sağlanarak tarayıcınız imzanın güvenilir bir kaynaktan olduğunu, açık anahtarın bu websitesi üzerinden geldiğini ve gerçekten de banka ile iletişimde olduğuna karar verecektir.

- Bundan sonra iletişime konu olacak her şey açık anahtar ile şifrelenerek devam edecektir.

Bilgisayarınızda belirli sayıda ve sadece güvenilir kaynaklardan elde edilmiş kök sertifikaların bulunmasının nedeni de budur. Öte yandan, Lenovo ürünlerinde yüklü olarak gelen ve müşterilerine alış-veriş yaparken muhtemel ilgili çekici ürünleri göstermesi amacıyla yüklenmiş VisualDiscovery / Superfish uygulaması beraberinde bir kök sertifika ile gelmektedir. Yukarıdaki bahsettiğimiz örneği ve süreci de dikkate alırsak, tarayıcınız bu kök sertifikayı güvenilir bir kaynak olarak yorumlayabilir, bu sertifika sahibi ise şifreli iletişime konu olan her şeyi man-in-the-middle yaklaşımıyla dinleyebilir ve manipüle edebilir.

Lenovo’nun yapmış olduğu açıklamaya göre Ocak ayında bu uygulamanın sunucu taraflı etkileşimleri kapatılmış ve artık Lenovo ürünlerinde bu uygulama aktif olmadığını belirtmişlerdir. Bir diğer şey de, Ocak ayından itibaren bu uygulama önyüklü olarak gelmesi durdurulmuştur. Son olarak, gelecekte bu uygulamaya yer vermeyi düşünmedikleriin söylemişlerdir. Bunlara ek olarak, SuperFish uygulamasının kullanıcıların davranışlarını profillemediğini, kullanıcılara ait özel bilgilerinin tutulmadığını, kullanıcıların takip edilmediğini, her oturumunun bağımsız olduğunu ve hatta kullanıcının ne olduğunu bilmediğini aktarmışlardır.

Lenovo’nun açıklamalarına rağmen bu durum o kadar da basite indirgenecek bir şey değildir. Her şeyden önce, bu uygulama güvenli bağlantıların (SSL/TSL) kurulması sırasında tarayıcı ve diğer uygulamalar (e-posta, voip vs.) için güvenilir bir kaynak ve imza olarak yorumlanabilir. Tarayıcı ile sunucu arasındaki iletişimin dinlenmesini engellemek yerine SuperFish uygulaması şifreli iletişime konu olan tüm verileri şifresiz bir veriymiş gibi toplayabilir. Veya SuperFish’ ait kök sertifikanın anahtar sahibi (sahipleri) man-in-the-middle ile sizlerin örneğimizdeki gibi bankacılık işleriminiz sırasındaki iletişimi dinleyebilir veya araya girerek mesajları manipüle edebilir.

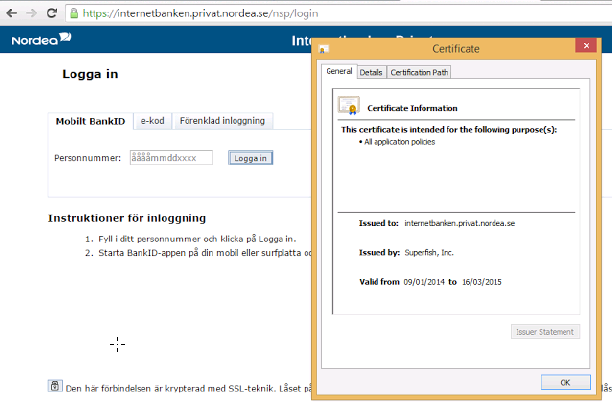

Resimde de görüldüğü üzere (Kaynak: Lenovo Forums) Internet bankacılığı için giriş yapmak isteyen bir Lenovo kullanıcısı güvenli bağlantısında SuperFish’e kök sertfikasının kullanıldığını görmektedir. Aşağıdaki listede ise SuperFish içeren Lenovo ürünlerinin listesi bulunmaktadır.

- G Series: G410, G510, G710, G40-70, G50-70, G40-30, G50-30, G40-45, G50-45

- U Series: U330P, U430P, U330Touch, U430Touch, U530Touch

- Y Series: Y430P, Y40-70, Y50-70

- Z Series: Z40-75, Z50-75, Z40-70, Z50-70

- S Series: S310, S410, S40-70, S415, S415Touch, S20-30, S20-30Touch

- Flex Series: Flex2 14D, Flex2 15D, Flex2 14, Flex2 15, Flex2 14(BTM), Flex2 15(BTM), Flex 10

- MIIX Series: MIIX2-8, MIIX2-10, MIIX2-11

- YOGA Series: YOGA2Pro-13, YOGA2-13, YOGA2-11BTM, YOGA2-11HSW

- E Series: E10-30

Açıkçası, ortada bir sorun olduğu gerçeğini kimse gözardı edemez. SuperFish uygulamasının neden bir kök sertifikaya ihtiyaç duyduğuna dair kafalardaki soru işaretlerini giderecek bir açıklama yok. Kullanıcılara göre uygulamanın sistemden kaldırılması ile sertifikanın ortadan kalkmadığına dair bildirimler mevcut. Lenovo’nun açıklamaları ilk okunduğunda sonuçta SuperFish’in aktif olmadığı, dolayısıyla şifreli iletişime ait verilerin alınmasının pek de mümkün olmayacağı düşüncesi yerleşiyor. Fakat, tarayıcı kök sertifikayı kullanıyor ve imzanın güvenilir bir kaynaktan geldiğini söylüyor. Ayrıca, Lenovo SuperFish’e böyle bir yetkiyi verirken de gayet bilinçliydi. Ortaya çıktığında ise bu bilinçten uzak açıklamar yapmaktadır.

Sonuç mu? Sonuç şu; gizliliğiniz sadece hükûmetlere, partilere, şirketlere ve örgütlere, satın aldığınız veya kullandığınız servislere emanet edilemez. Bizim adımıza konuşamazlar ve bizim yerimize karar veremezler. Elbette kimse size zorla Lenovo aldırmıyor. Ama Lenovo da ürünü satarken böyle bir şeyin varlığından bahsetmiyor. Bu kadar büyük ve kullanıcı güveni kazanmış şirket transparan olamıyor.