Çalmayı iyi bildikleri gibi sansür ve gözetimi de iyi biliyorlar.

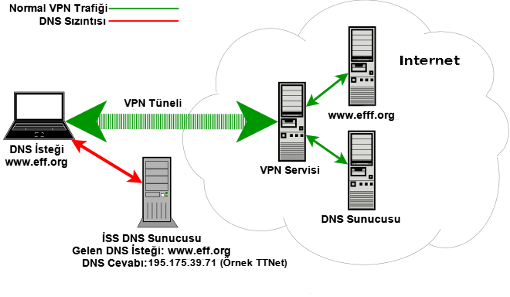

Dün gece Tayyip Erdoğan ile oğlu Bilal Erdoğan arasında geçen telefon konuşmalarına ait ses kaydı Youtube üzerinden yayımlandı. Ses kaydı gerçek mi değil mi diyorsanız veya bu konuyla ilgili bir bilgi almak isterseniz Kıvaç Kitapçı’nın yazdığı “Tayyip Erdogan – Bilal Erdogan Telefon Gorusmesi Analizi” adlı makaleyi okuyabilirsiniz. Dün geceye tekrar dönecek olursak, kayıt yayımlandıktan bir süre sonra erişime engellendi. Fakat her zaman alışık olduğumuz yöntemlerin aksine sayfaya “http” üzerinden eriştiğinizde tarayıcınızdan sanki öyle bir sayfa yokmuş, bağlantınız resetlenmiş gibi hata aldınız. Tahmin edildiği üzere bu URL tabanlı bir engelleme idi. Bu engelleme nasıl yapıldı ve engelin kaynağı neresidir üzerine küçük bir analizi kısaca fakat –olabildiğince– anlaşılır bir dille nasıl yapıldığını açıklayayım:

- Öncelikle, tcpdump çalıştırıldı ve trafiğe konu olan veri paketlerine monitörleme yapılıp herhangi bir şüpheli durum var mı, varsa neden kaynaklanıyor bu belirlenmeye çalışıldı.

- dig ile www.youtube.com adresinin DNS kayıtlarına bakıldı.

- traceroute ile www.youtube.com adresine hangi sunucu veya yönlendiriciler üzerinden gidiliğine bakıldı.

- Tarayıcıdan ilk olarak URL tabanlı engellenen Youtube sayfasına girildi.

- Ardından da açık olan –yani engellenmemiş– bir Youtube sayfasına girildi.

Açık olan Youtube videosuna erişim sonucu:

00:20:17.299332 IP (tos 0x0, ttl 48, id 63155, offset 0, flags [none], proto TCP

(6), length 60)

fa-in-f93.1e100.net.http > 192.168.2.25.48657: Flags [S.], cksum 0xd7b8

(correct), seq 1852958477, ack 1827879094, win 42540, options [mss

1430,sackOK,TS val 1082331416 ecr 67618,nop,wscale 6], length 0

URL tabanlı engellenen Youtube videosuna erişim sonucu:

00:20:17.325219 IP (tos 0x0, ttl 30, id 0, offset 0, flags [DF], proto TCP (6), length 62) fa-in-f93.1e100.net.http > 192.168.2.25.48657: Flags [R.], cksum 0x3cf3 (correct), seq 1:23, ack 375, win 229, length 22 [RST x00x00x00x00x00x00x00x00x00x00x00x00x00x00x00x00x00x00x00x00x00x00]

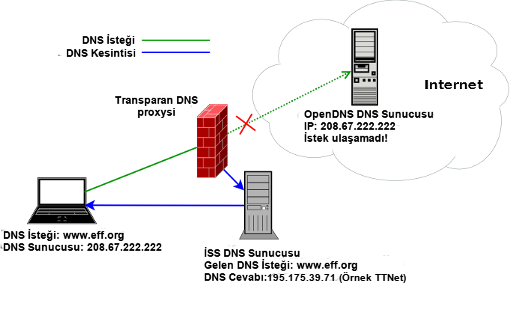

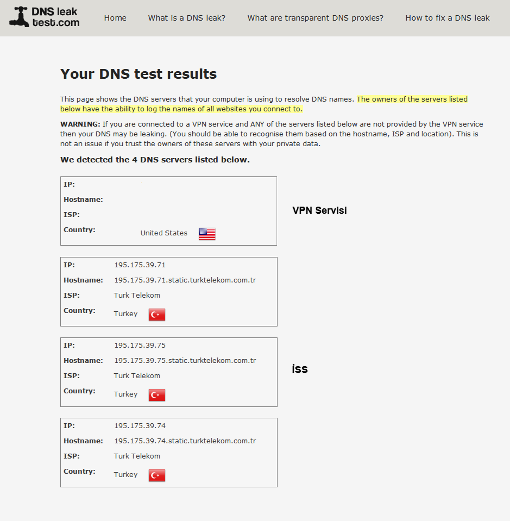

Bu iki Youtube sayfasına ait tcpdump çıktısının en temel noktası, URL tabalı engellenen sayfanın TTL (yaşam süresi) değeri açık sayfaya göre gelen değerden farklı. Bu fark şunu ifade ediyor; URL tabanlı engelleme yapılabilmesi için İSS’lerde IPS gibi bir sistemin olması gerekli. Bu sistem ağı monitörleme, istenmeyen aktiviteleri tespit etme, bu aktiviteleri loglama, engelleme veya durdurma ve raporlama işlerini yapmaktadır. URL tabalı engellemenin çalışma sistemi de aynen monitörleme, loglama, engelleme ve erişimleri raporlama üzerinedir. Engelli sayfa çıktısında görüldüğü üzere İSS araya girerek TTL değerini değiştiriyor. Açık sayfada ise İSS tarafından bir müdahalede bulunulmadığı için TTL değeri normal düzeyde, yani gelmesi gereken düzeyde geliyor. Diğer yandan (çıktı olarak vermedim) traceroute sonucuna bakıldığında sorgu Google’a gidiyor. ICMP paketinin zaman aşımına uğradığı IP adresi 209.85.251.24, yani Google ağı içinden. Herhangi bir sorun yok gibi duruyor. Peki tüm bunlardan ne anlamalıyız?

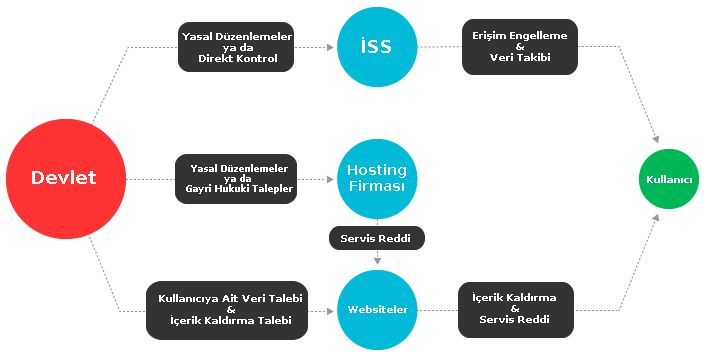

İSS, bir IPS kullanmakta ve IPS de bu mevcut URL tabanlı engellemeyi gerçekleştirmektedir. Bunu da RST (reset) paketi ile istemciye “bu iletişimi kes” mesajı vererek yapmaktadır. O gördüğünüz “sayfa bulunamadı” hatasını da bu yüzden almaktasınız. Ayrıca, RST paketi sunucu tarafından gönderilmemekte ve IPS bunu “istemci engelli bir sayfaya erişmekte, ben de bunu durdurayım” şeklinde görmektedir. Anlaşılan çalmayı öğrendikleri kadar sansür ve gözetimde de bilgi sahibi olmuşlar gibi duruyor. Fakat, bu sonuç sansürün ana kaynağını malesef söyleyemiyor. Bakalım, ilerleyen süreçte yapılan engellere de analiz yapmaya devam edip sansürün ana kaynağına ulaşabilecek miyiz zaman gösterecek. Bakarsınız, bu sürede belki sansürleyecek bir hükümet de kalmaz. Kim bilir.

Son olarak, bu yazı da montaj. TTL lobisi yazdı.