Kullandığımız anonim ağlara ya da VPN tünellerine aldanıp anonim olduğumuzu zannederken, aslında tüm Internet aktivitelerimizin İSS tarafından rahatça izlenip kaydedilebilmesi, bir DNS sızıntısı ile o kadar kolay ki.

- DNS Sızıntısı (Leak) Nedir?

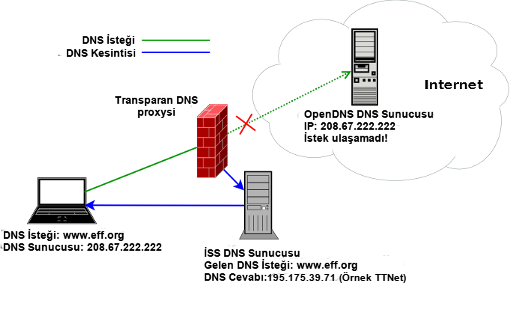

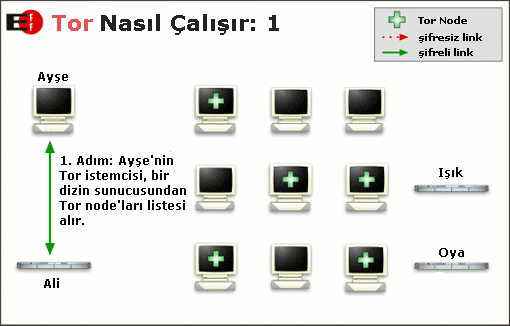

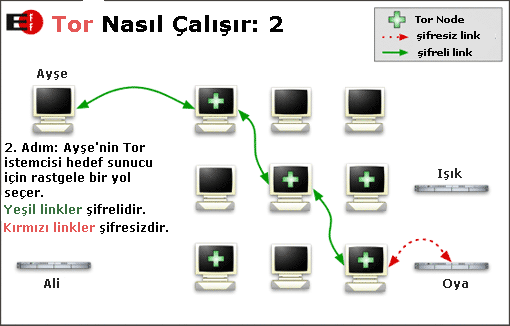

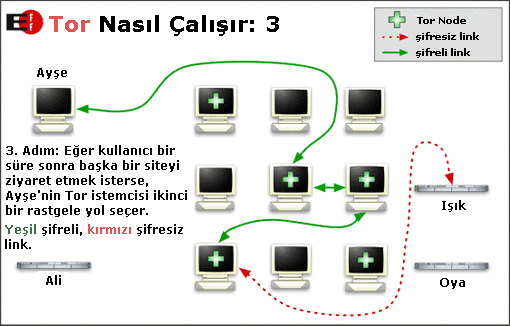

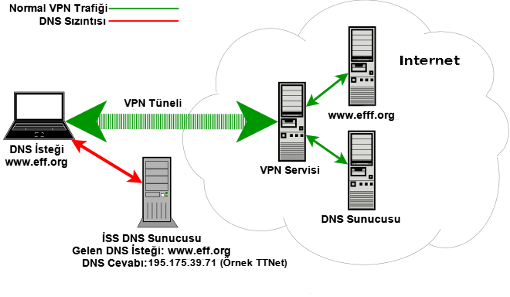

Anonim bir ağ ya da VPN servisi kullandığınız zaman, bilgisayarınızdan geçen tüm trafiğin bu anonim ağ ya da servis üzerinden güvenli bir şekilde gönderildiği varsayılır. Tor veya VPN kullanmanızdaki temel neden, trafiğinizi İSS’nizden ve diğer üçüncü kişilerden gizlemek, anonimliğinizi arttırmaktır. Fakat bazı durumlar vardır ki, siz güvenli bir VPN bağlantısı kurduğunuzu düşünseniz bile, İSS’niz Internet trafiğinizi izleyebilir ve çevrimiçi aktivitelerinizi monitörleyebilir. Yani, bir nedenle sorgularınız VPN bağlantınız ya da anonim ağ yerine İSS’nizin DNS sunucularına da yönleniyorsa, burada bir DNS sızıntısı (leak) var demektir. Şema üzerinden anlatırsak; bir VPN tüneline sahipsiniz ve EFF için bir sorguda bulundunuz. Normal olarak sorgunuz tünelden VPN servisine, VPN servisinin DNS sunucusu ve oradan da EFF’ye ulaşmalı. Fakat, sorgunuza İSS’niz DNS sunucusu da cevap vermektedir. Bu da şu anlama gelmektedir; İSS’niz İnternet aktivitilerinizi bir bir kaydetmekte, sizleri rahatça izlemektedir.

Anonimliği tehdit eden en büyük tehlikelerden biri DNS sızıntısıdır. Çünkü, anonim bir ağa bağlı olsanız bile (mesela Tor), işletim sisteminiz anonim servis tarafından atanan anonim DNS sunucuları yerine kendi varsayılan sunucularını kullanmaya devam etmektedir. Bu da kullanıcılara sahte gizlilik hissi vermekte ve sonuçları üzücü olmaktadır.

Etkilenenler;

VPN sunucuları

Socks proxyleri (Tor gibi)

Etkilenmeyenler;

CGI Proxyleri

SSH tünel ile HTTP proxyleri

- Transparan DNS Proxyleri

Günümüzde bazı İSS’lerin Transparan DNS Proxysi adında bir teknoloji kullandığı bilinmektedir. Bu şu işe yarıyor; siz eğer bir DNS sorgusu yaparsanız, İSS bunu sadece kendi DNS’leri üzerinden (TCP/UDP port 53) yapılmaya zorluyor. Bir örnek vererek anlatalım. Siz DNS sunucusu olarak OpenDNS‘i kullanmaktasınız ve EFF için bir sorgu yapacaksınız. Transparan DNS Proxysisi sizin isteğiniz OpenDNS sunucularına ulaşmadan araya girip akışı keserek İSS’nin kendi DNS sunucusuna yönlendirmekte ve OpenDNS sunucusu yerine İSS DNS sunucusu cevap vermektedir. Siz tabi bu noktada “Ben VPN kullanıyorum, güvendeyim.” veya “Tor kullanıyorum, güvendeyim.” diyebilirsiniz. Fakat, sonuçlar sizin beklediğiniz yönde gerçekleşmemektedir (şemalar DNS leak test’ten alıntıdır).

- Tehlikenin Boyutlarına Dair

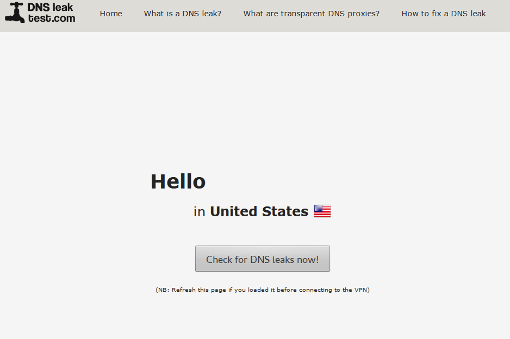

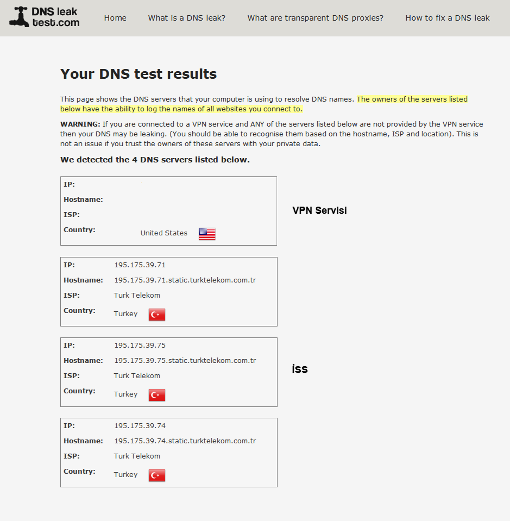

Bir tehlike modeli üzerinde (Modeller çoğaltılabilir. Mesela ücretsiz anonim socks proxyler üzerinden modeller oluşturulabilir, denemesi size kalmış.) sizlere DNS sızıntısı göstereyim. Modelimiz şu; Amerika lokasyonlı bir VPN servisi kullanıldığınızı düşünün. Ayrıca tarayıcınız da Tor üzerinden internete (exit-node da Amerika’da) girdiği farzedilmekte. Fakat, dinamik ip kullanmaktasınız ve özel bir DNS ayarına sahip değilsiniz;

Tor veya VPN servisinizin DNS sunucularını görmeniz (görmezseniz daha iyi) doğal olarak beklenendir. Sizin tek görmek istemeyeceğiniz şey ise, trafiğinizi ondan gizlediğinizi sandığınız İSS’niz olacaktır. Fakat, sonuca bakarsak;

Tam bir facia! En üstte VPN servisinizi görüyorsunuz. Daha da kötüsü, siz Tor kullanmanıza ve VPN tüneli oluşturmanıza rağmen, ve tüm bunların üzerine kendinizi tamamen güvende (tamamen olmasa da bir nebze) hissederken, farkında olmadığınız bir DNS sızıntısına sahipsiniz. Diğer enteresan nokta, Firefox, socks proxy (Tor) yerine işletim sisteminin bağlı olduğu ağ (İSS) üzerinden DNS sorgusu gerçekleştirip, Tor’u tamamen atlamış. Tabi burada benim aklımı daha çok kurcayalayan şey, TTNet’in ya da Türkiye’de hizmet veren herhangi bir İSS’nin transparan dns proxysine ya da proxlerine sahip olup olmadığı. Gerçi, TTNet pişkin pişkin Phorm kullanmaya devam edip ve DPI ile paket analizlerine dalmış olduğu için bunu sormak (gene de şunda veya bunda vardır diyemiyorum) abesle iştigaldir.

- DNS Sızıntı Testi

Böyle bir durumla karşıya karşıya olup olmadığınızı anlamak için;

– DNS Leak Test: https://www.dnsleaktest.com

– IP Leak: http://ipleak.net/

- İSS’nin DNS Gaspı (Ekleme: 19.11.2013)

Buradaki işlemleri terminalden gerçekleştireceğiz. Önce, varolmayan bir domain adresine ping atalım;

kame $ % ping yokboylebirdomain.ltd

PING yokboylebirdomain.tld (195.175.39.75): 56 data bytes

64 bytes from 195.175.39.75: icmp_seq=0 ttl=236 time=336 ms

64 bytes from 195.175.39.75: icmp_seq=1 ttl=236 time=292 ms

64 bytes from 195.175.39.75: icmp_seq=2 ttl=236 time=274 ms

İşte aradığımız! Var olmayan bir domain’e 195.175.39.75 IP’si üzerinden yanıt geliyor. Yani İSS’niz (örnekte gerçek) sahte bir adres üzerinden sorgularınıza yanıt veriyor.

kame $ % nslookup yokboylebirdomain.tld

Server: 192.168.2.1

Address: 192.168.2.1#53

Non-authoritative answer:

Name: yokboylebirdomain.tld

Address: 195.175.39.75

Name: yokboylebirdomain.tld

Address: 195.175.39.71

Sahte IP’yi sonunda yakaladık; 195.175.39.71!

- Ne Yapmalı?

Öncelikle, testi yaptığınızı ve kötü sonuçla karşılaştığınızı varsayarak; bir, statik ip ayarını yapmayı öğrenin. Internette bununla ilgili girilmiş tonlarca yazı, alınmış ekran görüntüsü ve nasıl yapacağınızı anlatan videolar bulunmakta. Bir aramanıza bakar. Hangi işletim sistemini kullanırsanız kullanın, bunu yapın.

İki, iyi bir DNS servisi bulun. Benim bu konudaki önerim aşağıda. Eğer, sizin farklı görüşleriniz varsa, ben sadece Google DNS’i kullanmamanızı tavsiye ederim. Onun yerine OpenDNS‘i gönül rahatlığıyla (dediğime pişman olmam umarım) kullanın, kullandırın.

Üç, Firefox’unuzu aşağıda anlattığım şekilde ayarlayabilirsiniz. Ayrıca, kötü bir VPN servisi kullanmayın, para veriyorsanız da paranızı ziyan etmeyin.

Dört, eğer Windows kullanıyorsanız, öncelikle Toredo‘yu Windows cmd üzerinden kapatın (netsh interface teredo set state disabled). İyi bir firewall kurabilirsiniz. Son olarak, DNS Leak Test’in şu önerilerini uygulayın.

Beş, GNU/Linux’ta alternatif olarak Polipo kurup kullanabilirsiniz.

Altı, Dnscrypt kurup kullanabilirsiniz (Platform bağımsız!).

- Hangi DNS Servisi?

Ben OpenNIC Project‘in DNS sunucularını kullanmaktayım. Beni kullanmaya iten en önemli ayrıntısı, ücretsiz, sunucuların kayıtlarını bir süre sonra (saatte bir, 24 saatte bir ya da hiç tutmayarak) silmesi (anonimleştirmesi), birçok ülkeden, istediğiniz DNS sunucusunu kullanmanıza olanak vermesi. Şimdilik, sicili gayet temiz ve sunucuları da performans olarak üzmeyecek düzeyde.

- Firefox Ayarı

Firefox’ta bu dertten kolayca kurtulmak isterseniz eğer, adres çubuğuna about:config yazarak Firefox’un ayarlarını açabilirsiniz. Açtıktan sonra;

network.proxy.socks_remote_dns bulun ve onu true yapın. Böyleyece Firefox bağlı olduğu ağ üzerinden değil socks proxy üzerinden (ayarladıysanız Tor) DNS sorgusu yapacaktır. Eğer kullandığınız uygulamalar DNS ön yüklemesi yapıyorsa, ayarlarında DNSPrefech var mı yok bu bir bakın. Firefox için network.dns.disablePrefetch bulun ve true yapın.

- Sonuç

DNS sızıntısı basit ve küçümsenecek bir durum değildir. Bunu iyice anlamak lazım. Bir diğer nokta da, “ben Tor’la yasaklı siteye girebiliyorsam nasıl isteğim İSS’me gitsin?” sorusu. Burada bir hataya düşüyorsunuz; Tor’la siteye girmek farklı bir şeydir, siteye girmek için gönderdiğiniz isteğin aynı anda İSS’nize de gitmesi (İSS üzerinden girmeseniz dahi) farklı bir şeydir. Sizin kaçınmanız gereken, konunun da özü, isteğin İSS’nin DNS sunucularına da gitmesi. “Onu kullanmayı bilen zaten şunu da ayarlar.” yanlış bir bakış açısıdır. Ayarladığını zannedersiniz, güncellersiniz ayarlarınız sıfırlanır, değişir, “VPN kullanıyorum ya, n’olcak.” dersiniz, böyle bir olasılıktan haberdar değilsinizdir ya da iyi bir tehlike modeliniz yoktur, zor duruma düşersiniz.

Anonimlik sizin tehlike modelinize dayanır ve anonimlik düzeyiniz ölçülebilir (bunu her yazımda tekrarlayacağım). Bunun bilincinde olun!