Wired‘da yayımlanan Law Enforcement Appliance Subverts SSL makalesinden (haber mi deseydik?) sonra biraz geriye gidip makale üzerinden ve yakınlarda gerçekleşmiş TurkTrust‘ın hatalı sertifika üretimi üzerine enteresan bir benzerlikten bahsedeceğim.

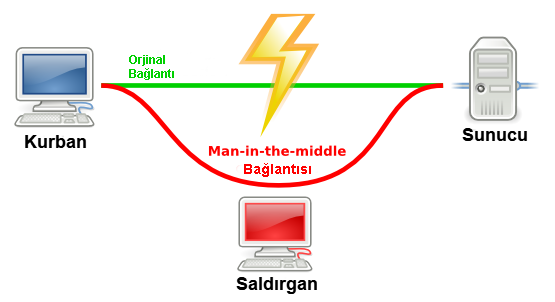

Man in the middle attack nedir?

MitM saldırısı yapısı itibariyle aktif bir dinlemedir. Kurban ile sunucu arasındaki orjinal bağlantıya bağımsız bir bağlantı ile giren saldırgan, aslında kendi kontrolü altında bulunan iletişimi, kurbanı ve sunucu ile arasındaki iletişimin gizli ve sadece birbirleri arasında gerçekleştiğine inandırır. Tüm bu süreçte ise gönderilen ve alınan mesajlar saldırgan üzerinden gider. Daha iyi anlaşılabilmesi için wiki‘de bulunan çok güzel bir örnek üzerinden adım adım gidelim (şema Tails‘tan alıntıdır):

- Ali, hoşlandığı kız Ayşe’ye bir mesaj göndermek ve onunla pastanede buluşmak ister fakat aralarında bir üçüncü şahıs olan ve Ayşe’den hoşlanan ortak arkadaş Işık vardır ve ikisi de Işık’tan haberdar değildir;

- Ali “Ayşe, ben Ali. Bana anahtarını ver.”-> Işık Ayşe

- Işık, Ali’nin gönderdiği bu mesajı Ayşe’ye yönlendirir fakat Ayşe bu mesajın Işık’tan geldiğini bilmez;

- Ali Işık -> “Ayşe, ben Ali. Bana anahtarını ver.” Ayşe

- Ayşe anahtarı ile yanıt verir;

- Ali Işık <- “Ayşe’nin anahtarı” Ayşe

- Işık, Ayşe’nin anahtarını kendi anahtarı ile değiştirir ve mesajı Ali’ye yönlendirir;

- Ali <- “Işık’ın anahtarı” Işık Ayşe

- Ali, Ayşe’ye göndereceği mesajı Ayşe’nin sandığı anahtar ile şifreler ve Ayşe’ye gönderir;

- Ali “Saat 22:00’da pastanede buluşalım(Işık’ın anahtarı ile şifrelenmiş)” -> Işık Ayşe

- Anahtar aslında Işık’ın olduğu için, Işık mesajın şifresini kırar, içeriğini istediği gibi okur, eğer isterse mesajın içeriğini değiştirir, ve elinde bulunan Ayşe’nin anahtarı ile yeniden şifreler ve mesajı Ayşe’ye yönlendirir;

- Ali Işık “Saat 22:00’da çorbacıda buluşalım(Ayşe’nin anahtarı ile şifrelenmiş)” -> Ayşe

- Ayşe ise bunun Ali’den kendi anahtarı ile şifrelenmiş olarak ulaştığını düşünür. Garibim Ali saat 22:00’da pastanede Ayşe’yi beklerken Ayşe ise Ali ile buluşacağını düşünüp saat 22:00’da çorbacıya, yani Işık’a gider.

SSL, bir kriptografik protokol olup, web trafiğini şifrelemek için kullanılmaktadır. Bu protokol sörf, e-posta, internet üzerinden fax ve VOIP gibi çok geniş çaplı uygulamaları kapsar ve yüksek düzeyde bir şifrelemedir. Tarayıcı ile sunucu arasındaki iletişim ve verinin yukarıda bahsettiğim şekilde dinlenilmesini önler. Hergün ziyaret ettiğiniz birçok site HTTP[S] kullanmaktadır. HTTP ise bu şifrelemeye sahip değildir, gönderilen mesajlar herkes (mesela İSS’niz, ağınızdaki başka bir şahıs) tarafından zorlanmadan okunabilmekte/dinlenebilmektedir.

Makaleye dönecek olursak, Packet Forensics isimli bir şirket bir kutu yapıyor ve bu kutu şifre kırmadan iletişimin arasına girerek gerçek SSL sertifikasını kendi oluşturduğu sahte SSL sertifikası ile değiştiriyor. Şirket sözcüsü Ray Saulino ise bu kutuyu kanun uygulayıcıları için yaptıklarını, Internette tartışıldığını ve çok özel bir şey olmadığını söylüyor. Bununla birlikte, TurkTurst firması 2013 yılı başında 2 adet “hatalı” SSL sertifikası ürettiğini farkediyor (konu ile ilgili ayrıntılı bilgi almak için bu yazıyı okuyabilirsiniz!)

TurkTrust yapığı 4 Ocak 2013 tarihli kamuoyu açıklamasında şöyle diyor:

Yapılan incelemeler sonucunda, söz konusu hatalı üretimin sadece bir kez gerçekleştiği, sistemlerimize herhangi bir müdahalenin söz konusu olmadığı, hatalı üretim sonucu ortaya çıkan bir zarar bulunmadığı tespit edilmiştir.

Microsoft’un duyurusu:

TURKTRUST Inc. incorrectly created two subsidiary CAs (*.EGO.GOV.TR and e-islem.kktcmerkezbankasi.org). The *.EGO.GOV.TR subsidiary CA was then used to issue a fraudulent digital certificate to *.google.com. This fraudulent certificate could be used to spoof content, perform phishing attacks, or perform man-in-the-middle attacks against several Google web properties.

Microsoft, duyurusunda TurkTrust firmasının 2 tane hatalı sertifika oluşturduğunu (*.ego.gov.tr ve e-islem.kktcmerkezbankasi.org), bu hatalı sertifikanın çeşitli Google web özelliklerine karşı phishing ya da man in the middle saldırılarına neden olabileceğini söylüyor.

Microsoft çözümü:

To help protect customers from the fraudulent use of this digital certificate, Microsoft is updating the Certificate Trust list (CTL) and is providing an update for all supported releases of Microsoft Windows that removes the trust of certificates that are causing this issue.

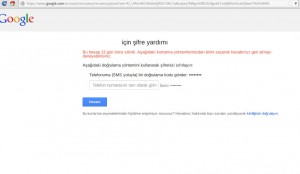

Microsoft, kullanıcılarını bu sahte sertifakalardan koruyabilmek için bir yama yayımlamak zorunda kalıyor. Açık ve net olarak sahte sertifikadan kullanıcıların haberdar olmadığını (muhtelemen man in the middle saldırısı ile ilişkili), ve bunun için de kullandıkları hedef işletim sistemlerini güncellemelerini istiyor.

Mozilla’nın çözümü:

Mozilla is actively revoking trust for the two mis-issued certificates which will be released to all supported versions of Firefox in the next update on Tuesday 8th January. We have also suspended inclusion of the “TÜRKTRUST Bilgi İletişim ve Bilişim Güvenliği Hizmetleri A.Ş. (c) Aralık 2007” root certificate, pending further review.

Mozilla ise duyurusunda Firefux’un 8 Ocak Salı günü tüm desteklenen sürümleri için bu sertifikaları kaldıracaklarını ayrıca “Aralık 2007 tarihli” kök sertifikayı ise ileri bir inceleme için askıya alacaklarını söylüyor.

Wired’ın makalesinde geçen kısmı aynen buraya aktarıyorum:

The boxes were designed to intercept those communications — without breaking the encryption — by using forged security certificates, instead of the real ones that websites use to verify secure connections.

Diyor ki; kutular, yukarıda da kısaca bahsettiğim gibi -şifreyi kırmadan- websitelerin güvenli bağlantıları onaylamak için kullandığı gerçek sertifikalar yerine, sahte güvenlik sertifikaları tarafından iletişimlerine müdahale etmek için tasarlanmıştır. Yani burada söz konusu olan saldırı “man in the middle attack“‘tır. Makalenin değindiği bir başka nokta ise daha da vahim bir şeyi ortaya çıkartıyor:

To use the Packet Forensics box, a law enforcement or intelligence agency would have to install it inside an ISP, and persuade one of the Certificate Authorities — using money, blackmail or legal process — to issue a fake certificate for the targeted website. Then they could capture your username and password, and be able to see whatever transactions you make online.

Packet Forensics kutusunu kullanmak için mesela bir istihbarat servisinin (Türkiye için MİT diyelim) kutuyu İSS (mesela TTNet) içine kurmalı, bir tane Sertifika Sağlayıcısı’nı (tesadüfe bakın, TurkTrust) para ile, şantajla ya da yasal bir süreçle hedef websitesi için sahte sertifika üretmesine ikna etmeli. Sonuçta ne oluyor, sizin çevrimiçi olarak yaptığınız işlemler görülebilir ve kullanıcı adınızla şifreniz elde edilebilir olacaktır.

Tabi ki yazından TurkTrust böyle bir şey yapmıştır sonucuna varılmamalı. Öncelikli olarak, Packet Forensics’in böyle bir kutu ürettiği, bu kutunun kullanıldığı ve kapalı kapılar ardında tanıtıldığı, kanun uygulayıcıları ya da istihbarat servislerinin hedef pazarları olduğu (kim bilir başka kimler var?) ve bunu pişkince söyleyebildikleridir. İkinci olarak, böyle bir kutunun kullandığınız ya da kullandığımız İSS tarafından “kanun uygulayıcılarına” ya da “istihbarat servisine” yardımcı olsun diye kurulup kullanıldığı ve bir SSL sertifika sağlayıcısının bir şekilde buna ortak edilebileceği olasılığıdır. Tüm bunlar “olanaklı mıdır?” sorusuna gelirsek (TurkTrust’ı bunun dışında tutuyorum); gönderdiğiniz bir e-postanın bir kopyasının aynı anda NSA sunucularında da yer alması, görüntülü konuşmaların simultane olarak NSA tarafından kaydedilmesi gibi uç örnekler, çok büyük boyutlardaki verinin NSA tarafından her yıl yedeklenmesi gibi daha bir sürü örnek vereceğimiz şeylerin olması da çoğu insana olanaklı gözükmüyordu. Her şeyden önce (bu örneğe istinaden) deşifrelemek için uğraşmak yerine MitM (kutunun yaptığı) çok daha etkili bir sonuç verecektir. SSL sertifikasını kırmaya çalışmak yerine “araya girmek” ve akışa müdahale etmek çok daha basit ve hızlıdır. XKCD’nin şu karikatürü ise çok güzel bir özet. Dahası, bir İSS düşünün, Phorm, DPI, Finfisher ve bilinmeyen bir sürü kötücül uygulamaya sahip ve (gerçek olduğunu varsayarak) böyle bir kutunun varlığından da bir şekilde haberdar, bunu mu kullanmayacak? Bir diğer nokta da, (makaleye istinaden) diyelim ki devletiniz ve istihbarat servisiniz kapınızı çaldı ve sizden böyle bir şey istedi, kafa tutacak güce sahip misiniz? Her geçen gün kişisel gizlilik haklarının yok sayıldığı, ihlal edildiği ve insan haklarına aykırı durumların çıktığı şu günlerde sizlere bol sabır dilerim.